نصب OpenVPN را در اوبونتو نصب کنید

برخی از کاربران علاقه مند به ایجاد یک شبکه مجازی خصوصی بین دو کامپیوتر هستند. این کار را با کمک تکنولوژی VPN (شبکه خصوصی مجازی) انجام می دهد. این ارتباط از طریق خدمات و برنامه های باز یا بسته اجرا می شود. پس از نصب و پیکربندی تمام اجزای سازنده، این روش می تواند کامل باشد و اتصال امن باشد. علاوه بر این، ما می خواهیم به طور دقیق در مورد اجرای فن آوری در نظر گرفته شده از طریق مشتری OpenVPN در سیستم عامل بر اساس هسته لینوکس صحبت کنیم.

محتوا

نصب OpenVPN را در لینوکس

از آنجایی که اکثر کاربران از توزیع مبتنی بر اوبونتو استفاده می کنند، امروز دستورالعمل ها بر اساس این نسخه ها خواهد بود. در موارد دیگر، تفاوت اساسی در نصب و پیکربندی OpenVPN شما متوجه نمی شوید، مگر اینکه شما باید نحو توزیع را دنبال کنید، که شما می توانید در اسناد رسمی سیستم خود بخوانید. ما به شما پیشنهاد می کنیم که تمام گام های فرآیند را به گام به طور کامل درک کنید.

اطمینان خاطر داشته باشید که استفاده از OpenVPN از طریق دو گره (کامپیوتر یا سرور) رخ می دهد، یعنی نصب و پیکربندی برای همه شرکت کنندگان در ارتباط برقرار می شود. آموزش بعدی ما بر روی کار با دو منبع تمرکز خواهد داشت.

مرحله 1: نصب OpenVPN

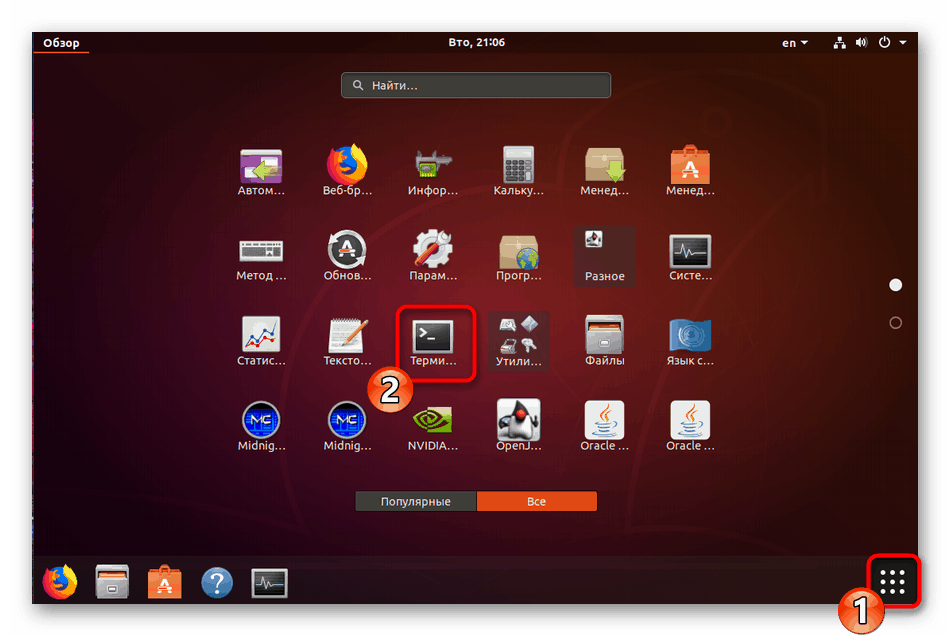

البته، شما باید با اضافه کردن همه کتابخانه های لازم به کامپیوتر شروع کنید. آماده شدن برای این واقعیت است که برای انجام این کار به طور انحصاری در سیستم عامل "Terminal" ساخته خواهد شد.

- منو را باز کنید و کنسول را راه اندازی کنید. شما همچنین می توانید با فشار دادن کلید ترکیبی Ctrl + Alt + T این کار را انجام دهید.

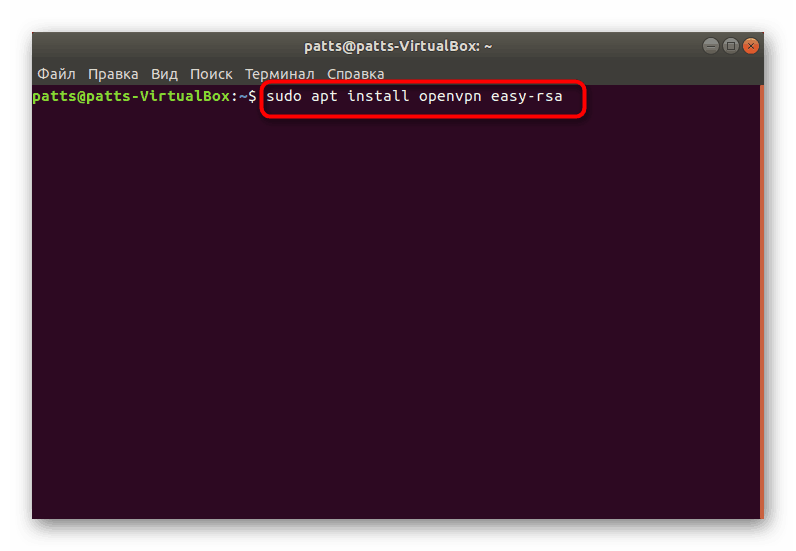

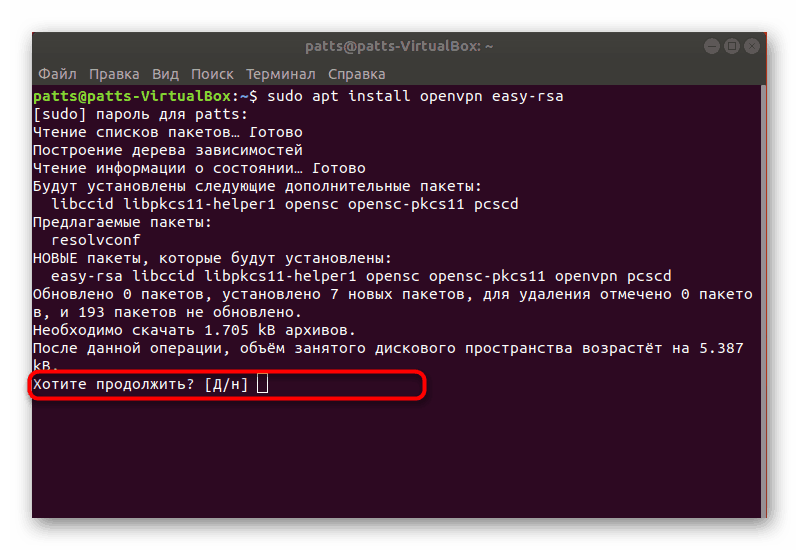

- ثبت نام

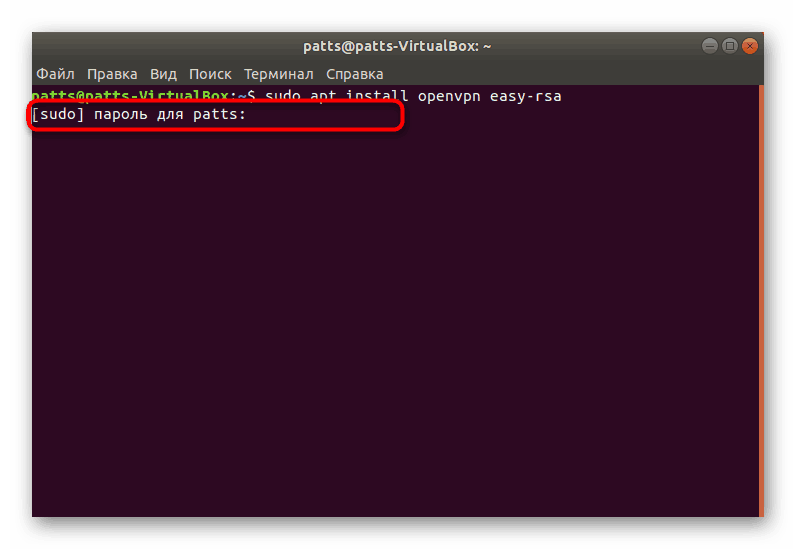

sudo apt install openvpn easy-rsaبرای نصب تمامی مخازن مورد نیاز. پس از وارد شدن وارد کنید . - رمز عبور برای حساب کاربری فوق العاده را مشخص کنید. شخصیت ها هنگام تایپ در این زمینه نمایش داده نمی شوند.

- با انتخاب گزینه مناسب اضافه کردن فایل های جدید را تأیید کنید.

تنها زمانی که نصب در هر دو دستگاه انجام می شود، به مرحله بعدی بروید.

مرحله 2: ایجاد و پیکربندی یک گواهینامه

مرکز مشخصات مسئول تأیید کلید های عمومی است و رمزگذاری قوی را فراهم می کند. این دستگاه بر روی دستگاه ایجاد می شود که بعدا دیگر کاربران آن را وصل می کنند، بنابراین کنسول را بر روی کامپیوتر مورد نظر باز کنید و این مراحل را دنبال کنید:

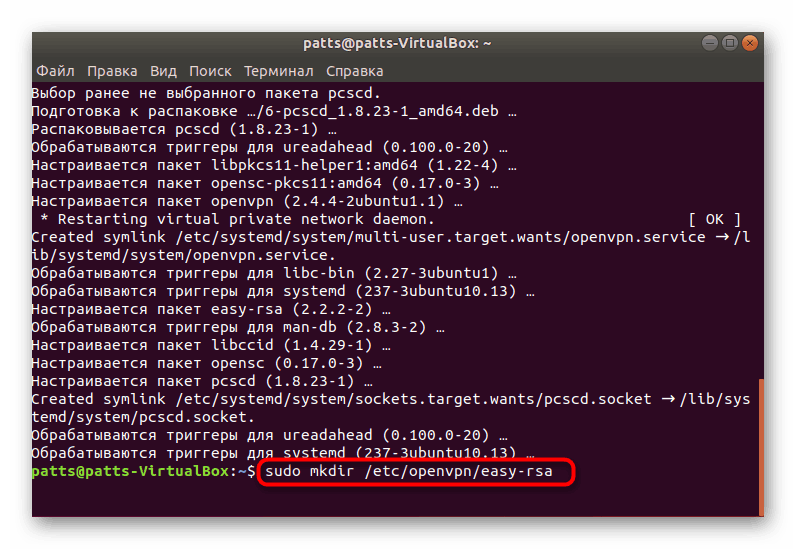

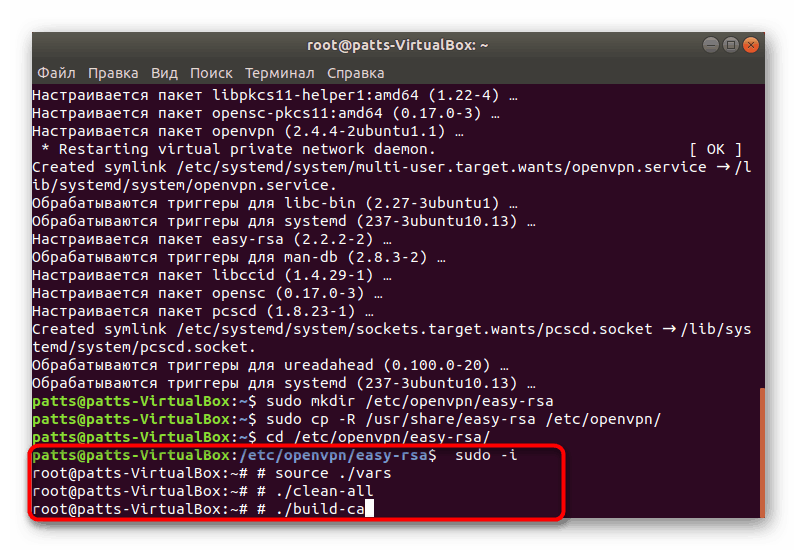

- یک پوشه برای ذخیره تمام کلید ها ابتدا ایجاد می شود. شما می توانید آن را در هر نقطه قرار دهید، اما بهتر است برای پیدا کردن یک مکان امن. از دستور

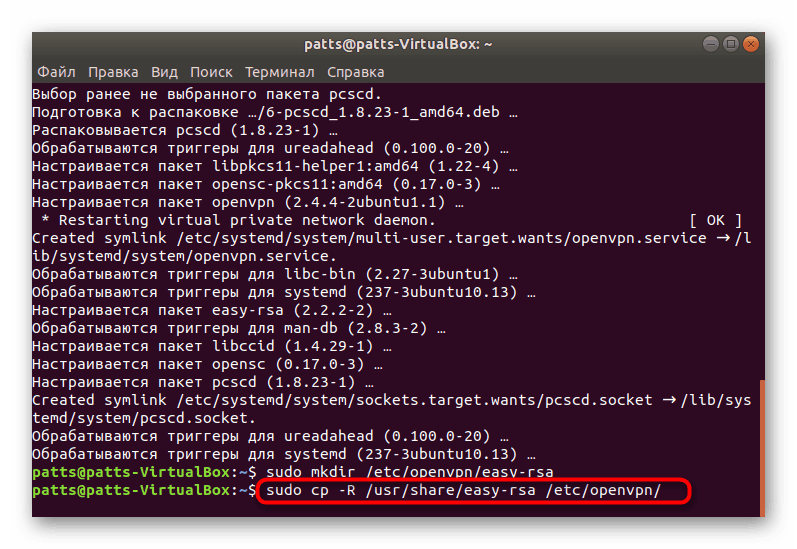

sudo mkdir /etc/openvpn/easy-rsa، جایی که / etc / openvpn / easy-rsa محل ایجاد دایرکتوری است. - علاوه بر این در این پوشه لازم است اسکریپتهای آسان-rsa add-on را نصب کنید و این کار از طریق

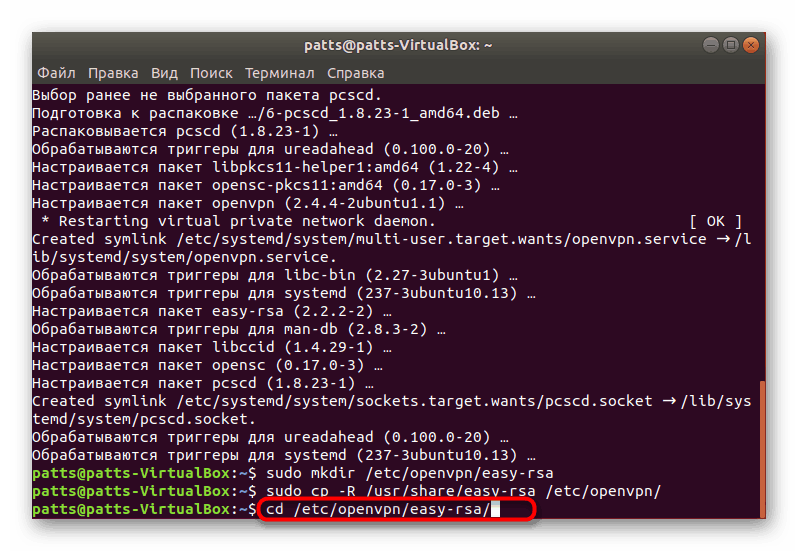

sudo cp -R /usr/share/easy-rsa /etc/openvpn/انجام می شودsudo cp -R /usr/share/easy-rsa /etc/openvpn/. - یک مرکز صدور گواهینامه در دایرکتوری آماده ایجاد شده است. ابتدا به این پوشه بروید

cd /etc/openvpn/easy-rsa/. - سپس دستور زیر را وارد کنید:

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

در حالی که کامپیوتر سرور را می توان به تنهایی ترک کرد و به دستگاه های مشتری منتقل شد.

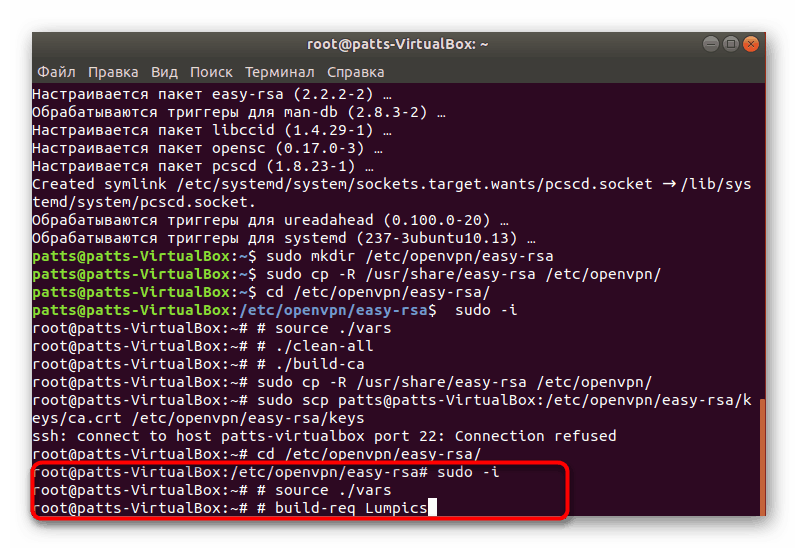

مرحله 3: تنظیم گواهینامه های مشتری

دستورالعمل، که شما با آن آشنا خواهید شد، باید بر روی هر کامپیوتر مشتری انجام شود تا یک اتصال امن به درستی کار کند.

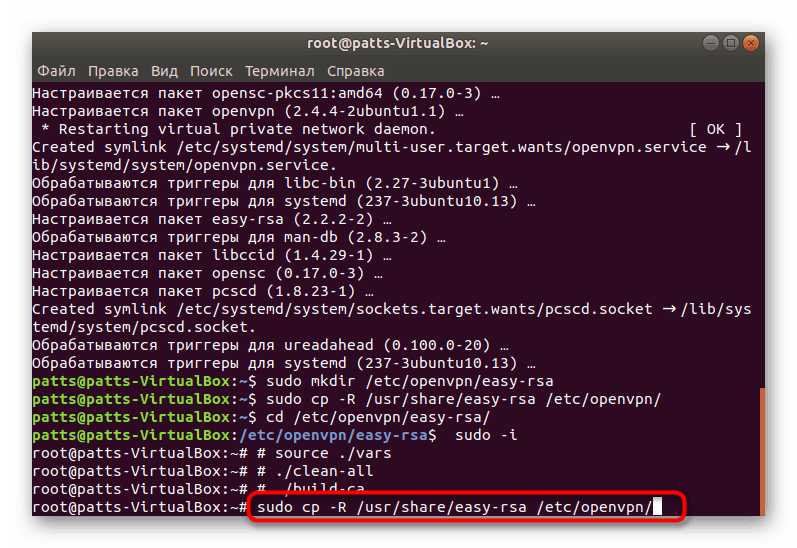

- کنسول را باز کنید و

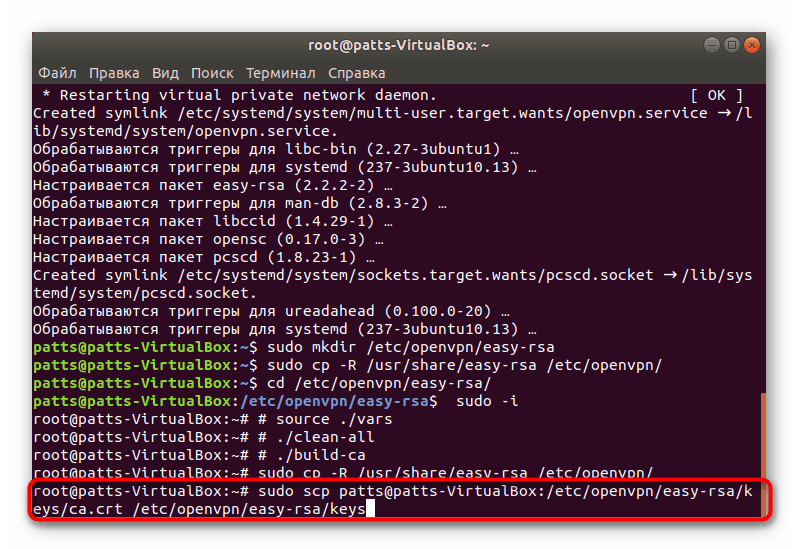

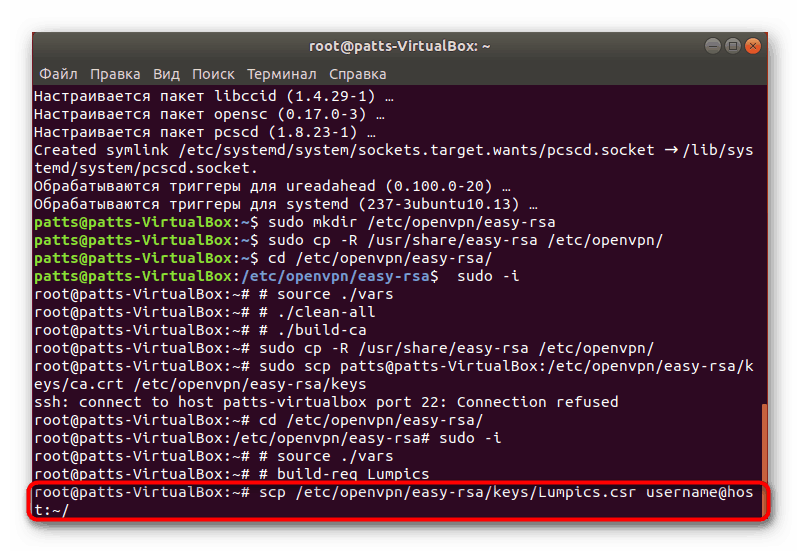

sudo cp -R /usr/share/easy-rsa /etc/openvpn/را تایپ کنید تا کلیه اسکریپت های ابزار مورد نیاز را کپی کنید. - پیش از این، یک فایل گواهی جداگانه روی سرور سرور ایجاد شد. حالا باید کپی شود و در پوشه با اجزای دیگر قرار گیرد. ساده ترین راه برای انجام این کار از طریق دستور

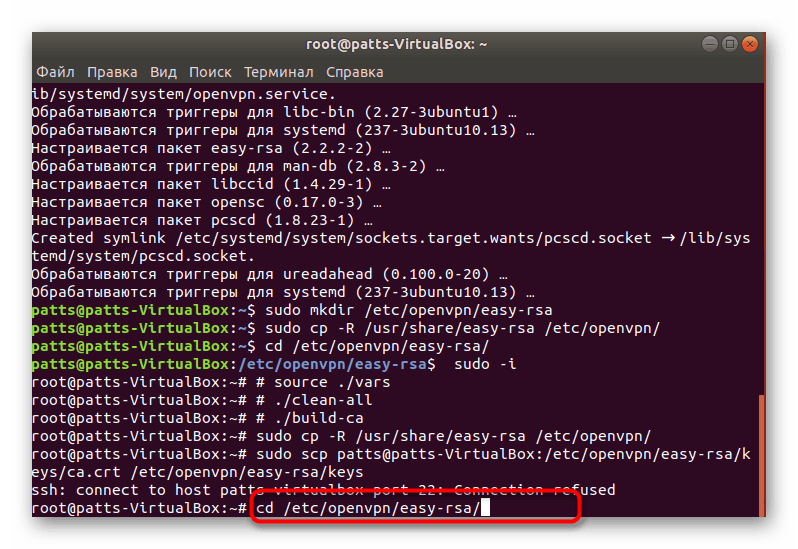

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys، جایی که username @ host آدرس دستگاهی است که از آن دانلود می کنید. - تنها برای ایجاد یک کلید مخفی شخصی باقی می ماند تا در آینده از طریق آن متصل شود. با رفتن به پوشه ذخیره سازی

cd /etc/openvpn/easy-rsa/scripts این کار را انجام دهید. - برای ایجاد یک فایل، از دستور زیر استفاده کنید:

sudo -isoringpcrepair.com

# source ./vars

# build-req![ایجاد یک کلید خصوصی در رایانه کلاینت اوبونتو]()

soringpcrepair.com در این مورد، نام پرونده مشخص شده است. کلید تولید باید لزوما در دایرکتوری مشابه با سایر کلید باشد.

- فقط برای ارسال یک کلید دسترسی آماده به دستگاه سرور برای تأیید اتصال شما باقی مانده است. این کار با کمک فرمانی که از طریق دانلود آن ساخته شد انجام می شود. شما نیاز به وارد کردن

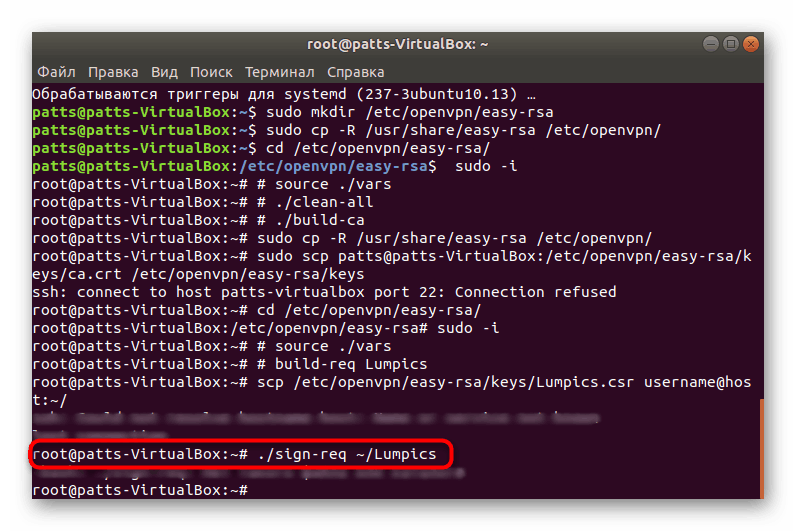

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/، where username @ host نام کامپيوتر فرستاده شده است و soringpcrepair.com .csr - نام فایل با کلید. - در سرور PC، کلید را از طریق

./sign-req ~/soringpcrepair.com کجا soringpcrepair.com - نام فایل پس از آن، سند را از طریقsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

این پایان تمام کارهای مقدماتی است، همه چیز آن است که OpenVPN خود را به یک حالت عادی تبدیل کند و شما می توانید با استفاده از یک اتصال خصوصی رمزگذاری شده با یک یا چند مشتری شروع کنید.

مرحله 4: پیکربندی OpenVPN

راهنمای زیر به مشتری و سرور اعمال خواهد شد. ما همه چیز را با اقدامات تقسیم می کنیم و به تغییرات ماشین ها هشدار می دهیم، بنابراین فقط باید دستورالعمل ها را دنبال کنید.

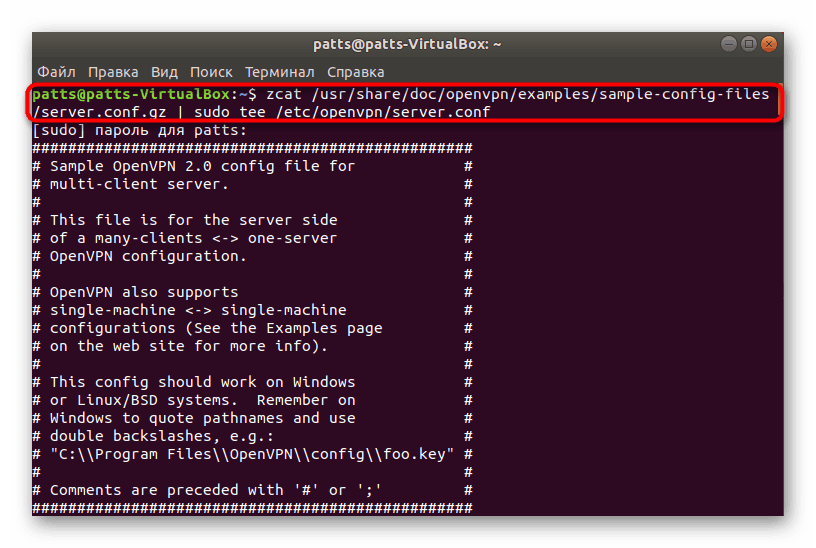

- اول، یک فایل پیکربندی بر روی سرور سرور با استفاده از

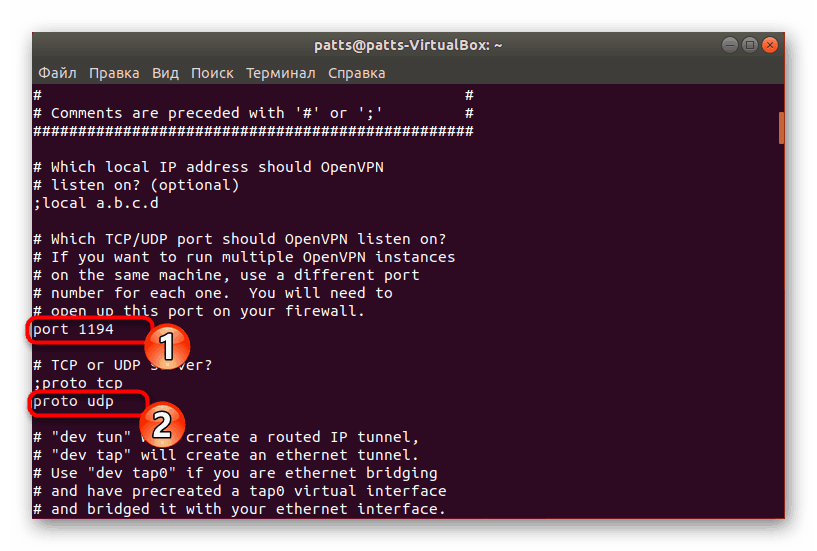

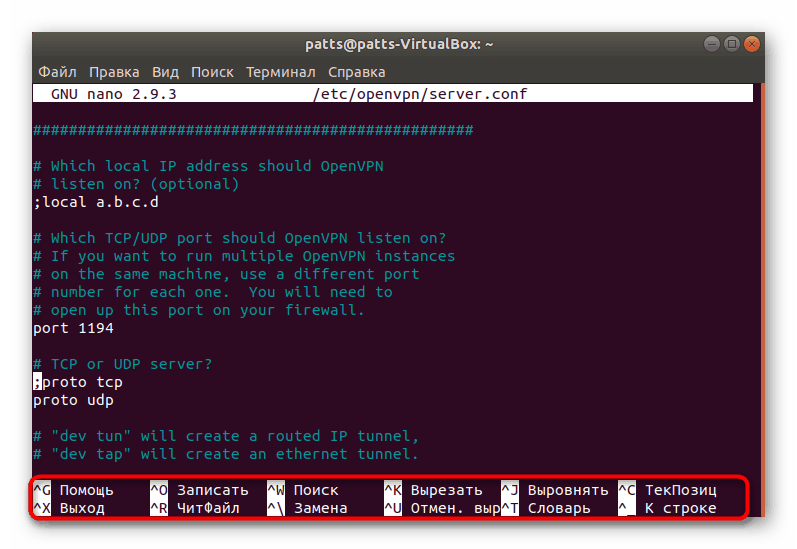

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. هنگام تنظیم دستگاه های مشتری، این فایل نیز باید جداگانه ایجاد شود. - مقادیر استاندارد را بخوانید. همانطور که می بینید، پورت و پروتکل همانند موارد استاندارد هستند، اما پارامترهای اضافی وجود ندارد.

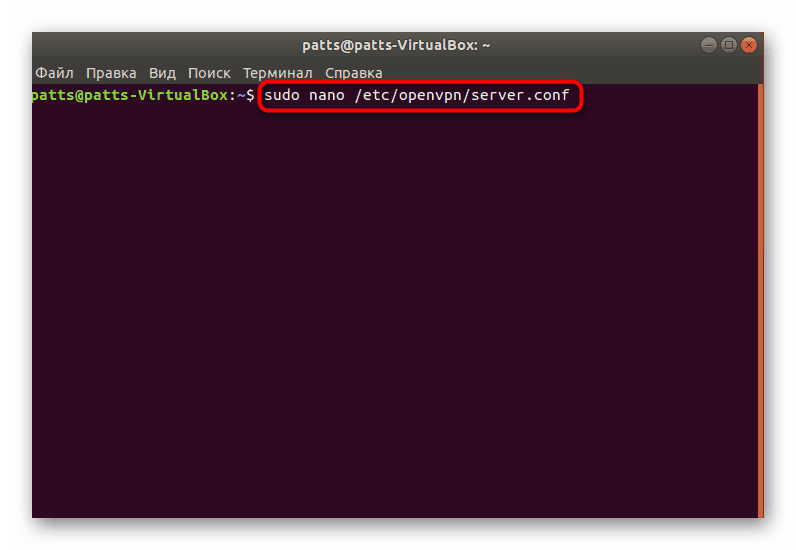

- فایل پیکربندی تولید شده را از طریق

sudo nano /etc/openvpn/server.conf. - ما جزئیات تغییر تمام ارزش ها را نمی گیریم، زیرا در بعضی موارد آنها فردی هستند، اما خطوط استاندارد در فایل باید وجود داشته باشند، اما یک تصویر مشابه به نظر می رسد:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtپس از اتمام تمام تغییرات، تنظیمات را ذخیره و فایل را ببندید.

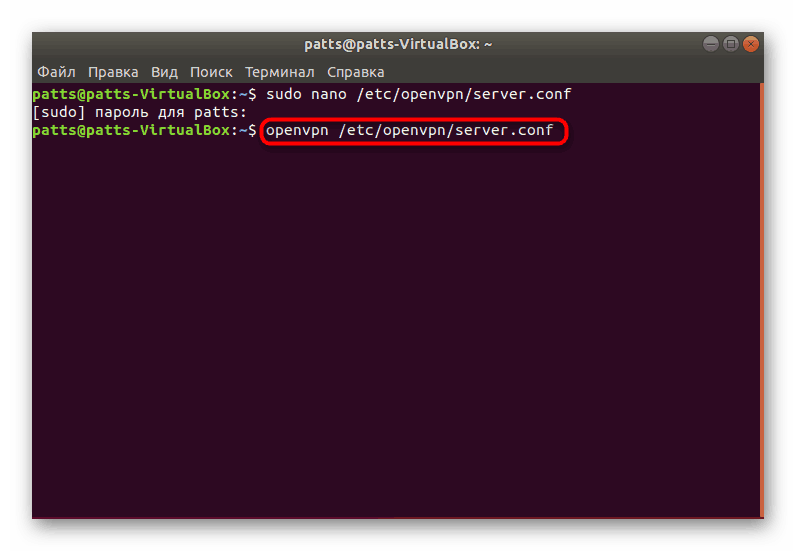

- کار با بخش سرور تکمیل شده است. OpenVPN را از طریق فایل پیکربندی

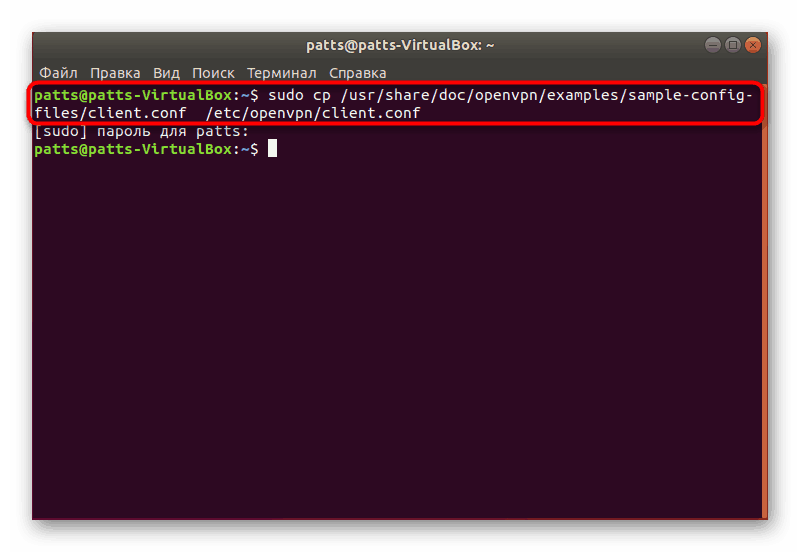

openvpn /etc/openvpn/server.confایجاد کنیدopenvpn /etc/openvpn/server.conf. - حالا ما دستگاه های مشتری را شروع خواهیم کرد. همانطور که قبلا ذکر شد، فایل پیکربندی نیز در اینجا ایجاد می شود، اما این بار آن را باز نکنید، بنابراین دستور به نظر می رسد:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - فایل را همانطور که در بالا نشان داده شده اجرا کنید و خطوط زیر را در آن قرار دهید:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3هنگامی که ویرایش کامل است، شروع به OpenVPN:

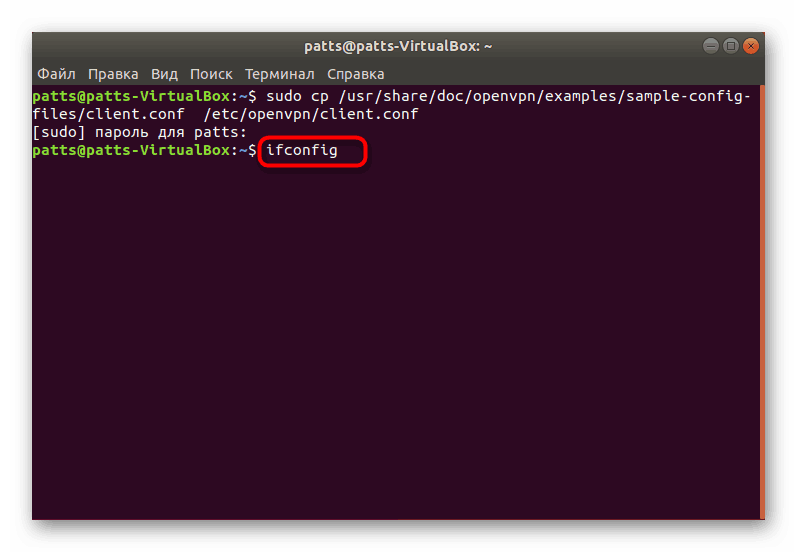

openvpn /etc/openvpn/client.conf. - برای اطمینان از کارکرد سیستم،

ifconfigرا ثبت کنید. در میان تمام مقادیر نشان داده شده، رابط tun0 باید باشد.

برای هدایت ترافیک و دسترسی به اینترنت برای همه مشتریان در سرور سرور، باید دستورات زیر را یکی پس از دیگری فعال کنید.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

در مقاله امروز، شما با نصب و پیکربندی OpenVPN در سرور و طرف مشتری آشنا شدید. ما به شما توصیه می کنیم توجه داشته باشید به اطلاعیه های نشان داده شده در "ترمینال" و مطالعه کدهای خطا، در صورت وجود. اقدامات مشابه به جلوگیری از مشکلات بیشتر در ارتباط کمک می کند، زیرا راه حل سریع مشکل مانع از ظهور سایر مشکلات ناشی می شود.