تقریباً هر کاربر پیشرفته اوبونتو علاقه مند به حفظ امنیت شبکه خود است. علاوه بر این ، بسیاری از افراد از برنامه های شبکه خاصی استفاده می کنند که فقط پس از ورود قوانین خاص به فایروال به درستی کار می کنند. امروز می خواهیم در مورد راه اندازی فایروال با استفاده از مثال UFW (فایروال بدون عارضه) صحبت کنیم. این ساده ترین ابزار برای اجرای قوانین فایروال است ، بنابراین به کاربران تازه کار و کسانی که از عملکرد بیش از حد پیچیده iptables رضایت ندارند ، توصیه می شود. بیایید مرحله به مرحله کل مراحل تنظیم را طی کنیم ، هر مرحله را با جزئیات بیشتر بررسی کنیم.

راه اندازی UFW در اوبونتو

نیازی به نصب UFW در سیستم عامل نیست ، زیرا به طور پیش فرض در آنجا وجود دارد. با این حال ، در شکل استاندارد خود ، غیرفعال است و اصلاً قانونی ندارد. بیایید با فعال سازی شروع کنیم و سپس مراحل اولیه را بررسی خواهیم کرد. با این حال ، اول از همه ، شما باید نحو را مطالعه کنید ، و به ویژه برای آن دسته از کاربرانی که قصد استفاده مداوم از این فایروال را دارند.

مرحله 1: یادگیری نحو

همانطور که می دانید ، UFW یک ابزار کنسول است ، به این معنی که از طریق استاندارد کنترل می شود "پایانه" یا هر مورد سفارشی دیگر تعامل از این نوع با استفاده از دستورات ویژه تنظیم شده امکان پذیر است. همه آنها همیشه در اسناد و مدارک هستند ، اما خواندن انبوهی از مواد ، به ویژه در مورد ابزار امروزی ، منطقی نیست. اصل ورودی به صورت زیر است: گزینه های اقدام گزینه های sudo ufw. سودو مسئول اجرای به عنوان superuser ، ufw - یک آرگومان استاندارد که برنامه فراخوانی شده را مشخص می کند و بقیه عبارات قواعد تعیین شده را تعیین می کنند. این روی آنها است که ما می خواهیم جزئیات بیشتری در مورد آنها داشته باشیم.

-

فعال کردنیک پارامتر استاندارد است که وظیفه فعال کردن فایروال را بر عهده دارد. در همان زمان ، به طور خودکار به راه اندازی اضافه می شود. -

غیر فعال کردن- UFW را غیرفعال کرده و آن را از راه اندازی حذف می کند. -

بارگیری مجدد- برای راه اندازی مجدد فایروال استفاده می شود. به خصوص پس از تنظیم قوانین جدید مربوط می شود. -

پیش فرض- به این معنی است که گزینه بعدی به طور پیش فرض نصب خواهد شد. -

ورود به سیستم- ایجاد پرونده های ورود به سیستم را فعال می کند ، که تمام اطلاعات اساسی مربوط به عملکرد فایروال را ذخیره می کند. -

تنظیم مجدد- تمام تنظیمات را به طور پیش فرض بازنشانی می کند. -

وضعیت- برای مشاهده وضعیت فعلی استفاده می شود. -

نشان دادن- نمایش سریع گزارشات مربوط به کار فایروال. گزینه های اضافی برای این پارامتر اعمال می شوند ، اما ما در یک مرحله جداگانه در مورد آنها صحبت خواهیم کرد. -

اجازه- در افزودن قوانین مجاز نقش دارد. -

انکار- همان ، اما اعمال شده برای منع. -

رد کردن- یک قانون افتادن را اضافه می کند. -

حد- تنظیم قوانین محدود کننده -

حذف- قانون مشخص شده را حذف می کند. -

قرار دادن- یک قانون وارد می کند.

همانطور که می بینید تیم های زیادی وجود ندارد. تعداد آنها قطعاً کمتر از فایروال های دیگر است و بعد از چندین تلاش برای تعامل با UFW می توانید نحو را به خاطر بسپارید. فقط برای فهمیدن نمونه ای از پیکربندی ، که به مراحل بعدی مطالب امروز اختصاص داده شده است ، باقی مانده است.

مرحله 2: تنظیمات را فعال یا غیرفعال کنید / بازنشانی کنید

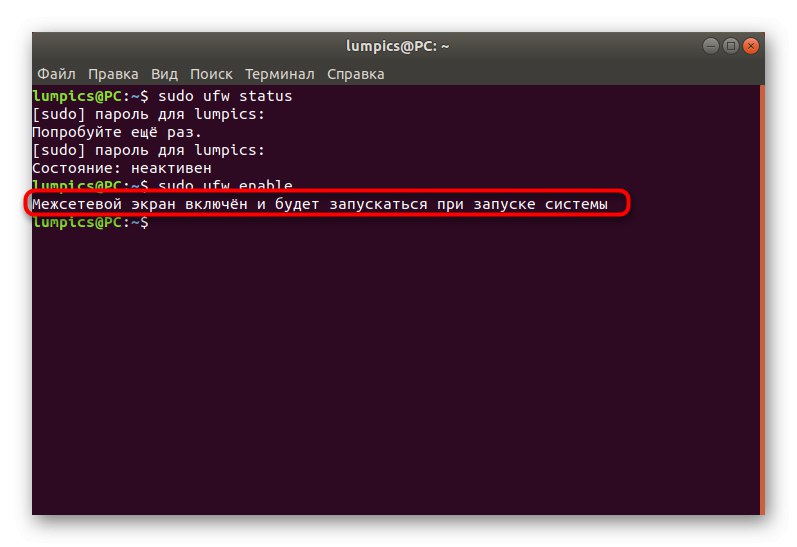

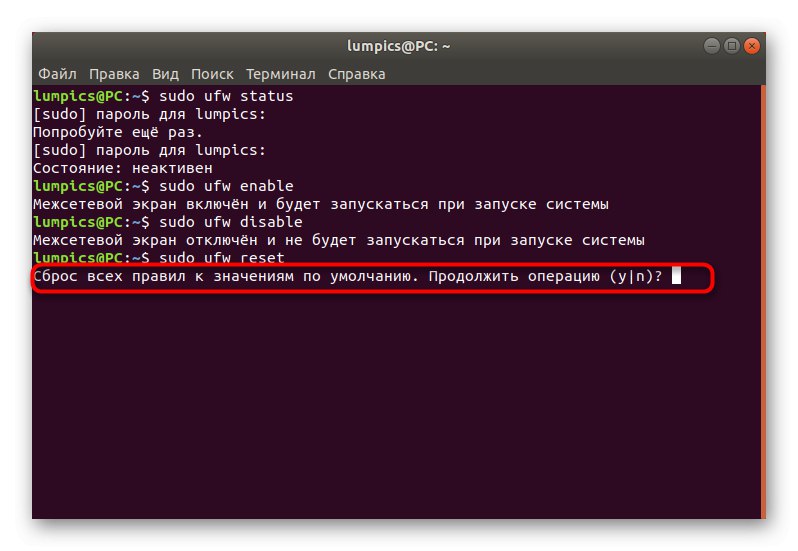

ما تصمیم گرفتیم چندین نقطه پیکربندی را در یک مرحله برجسته کنیم ، زیرا آنها تا حدی با یکدیگر مرتبط هستند و از نظر اجرا مشابه هستند. همانطور که قبلاً می دانید ، UFW در ابتدا غیرفعال است ، بنابراین اجازه دهید آن را فقط با یک دستور فعال کنیم.

- پانل برنامه را باز کنید و اجرا کنید "پایانه"... می توانید کنسول را به روش دیگری که برای شما مناسب است باز کنید.

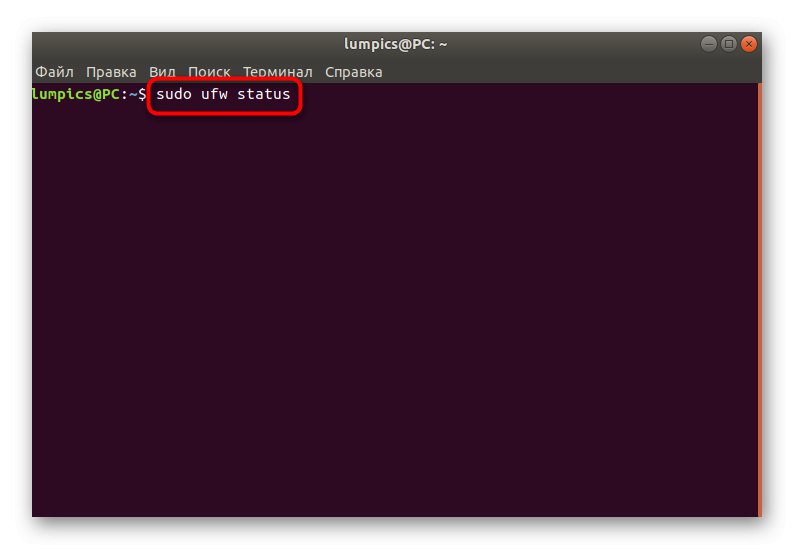

- قبل از فعال سازی ، بررسی کنید که آیا شما یا برنامه دیگری قبلاً فایروال را فعال کرده باشید. این کار با وارد کردن دستور انجام می شود

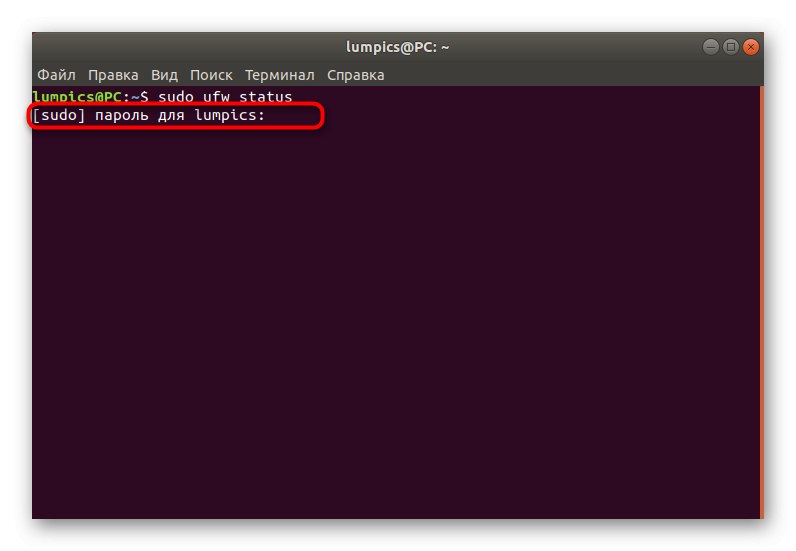

وضعیت sudo ufw. - برای بدست آوردن حقوق کاربر فوق رمز را وارد کنید و کلیک کنید وارد... توجه داشته باشید که این روش ورودی به دلایل امنیتی کاراکترهای رشته را نمایش نمی دهد.

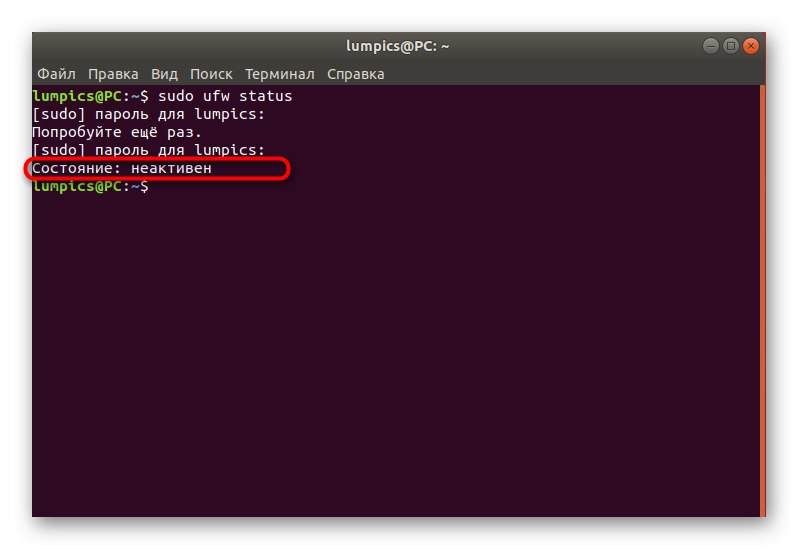

- در یک خط جدید ، اطلاعاتی در مورد وضعیت فعلی UFW دریافت خواهید کرد.

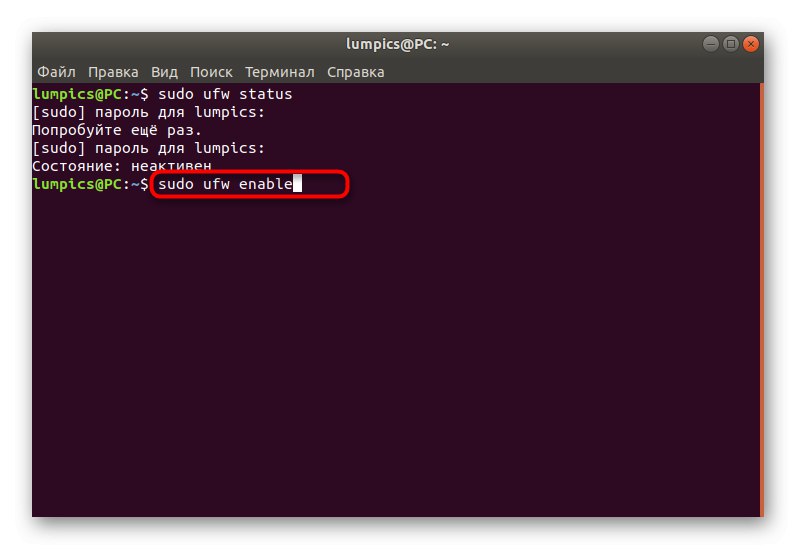

- فایروال از طریق پارامتری که در بالا ذکر شد فعال می شود و کل دستور به صورت زیر است:

sudo ufw را فعال کنید. - به شما اطلاع داده می شود که فایروال روشن است و همراه با سیستم عامل شروع به کار می کند.

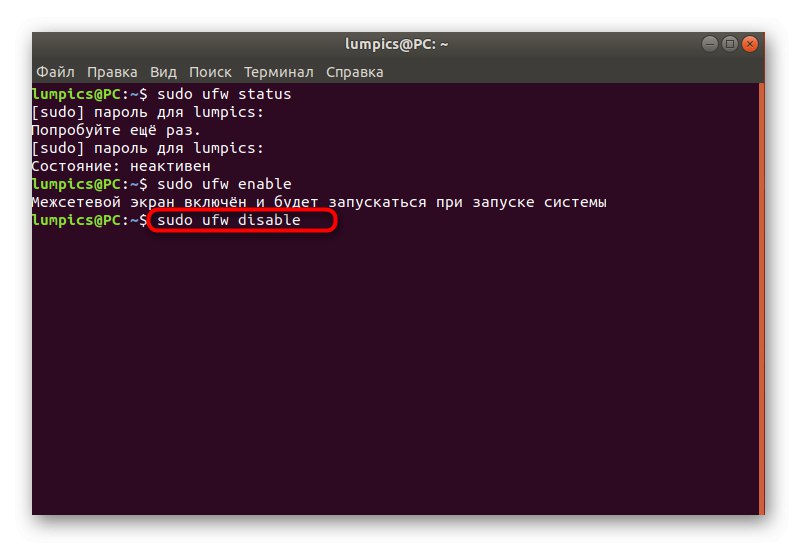

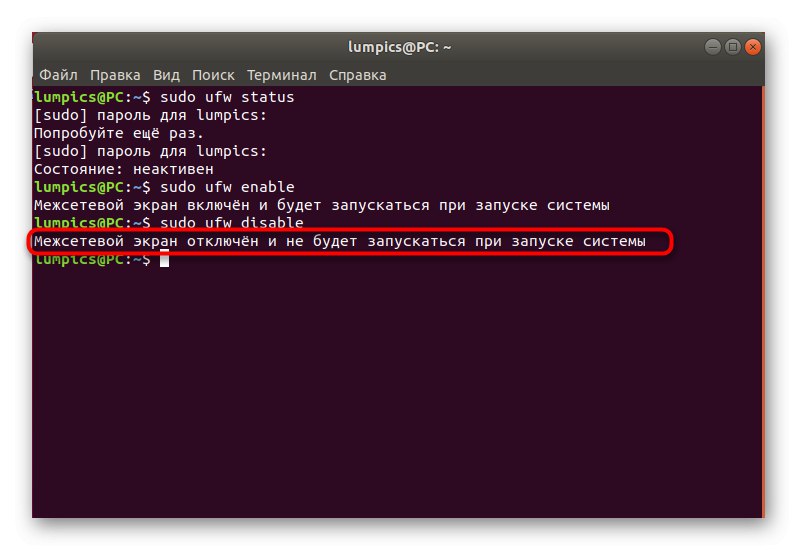

- برای غیرفعال کردن استفاده

sudo ufw غیرفعال شود. - تقریباً همین پیام شما را از غیرفعال سازی مطلع خواهد کرد.

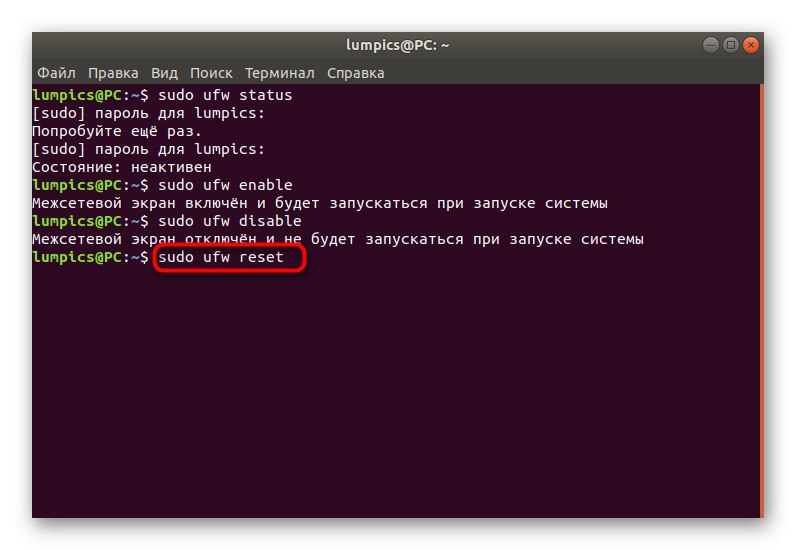

- در آینده ، اگر نیاز به تنظیم مجدد قوانین دارید یا باید اکنون آن را انجام دهید ، دستور را وارد کنید

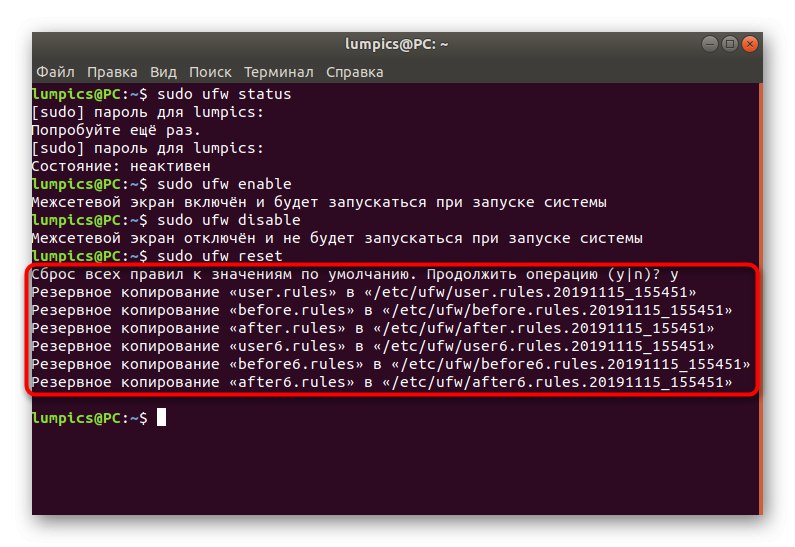

sudo ufw تنظیم مجددو کلید را فشار دهید وارد. - با انتخاب جواب مناسب ، تنظیم مجدد را تأیید کنید.

- شش خط مختلف با آدرس پشتیبان خواهید دید. برای بازیابی تنظیمات می توانید هر زمان به این مکان بروید.

اکنون می دانید که کدام دستورات مسئول کنترل رفتار کلی فایروال هستند که امروز بررسی می کنیم. تمام مراحل دیگر صرفاً با پیکربندی انجام می شود و پارامترها به عنوان مثال آورده شده اند ، یعنی شما باید آنها را بر اساس نیاز خود تغییر دهید.

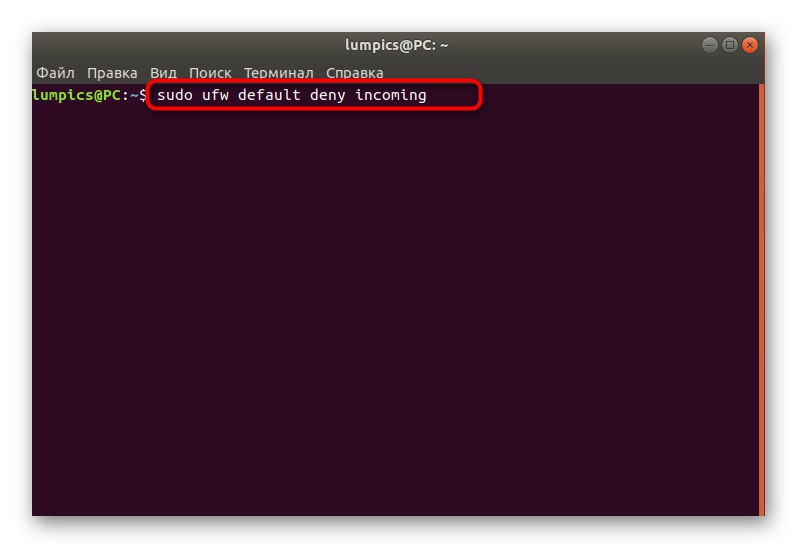

مرحله 3: قوانین پیش فرض را تنظیم کنید

اعمال قوانین پیش فرض ضروری است که برای کلیه اتصالات ورودی و خروجی ذکر نشده است. این به این معنی است که تمام اتصالات ورودی که به صورت دستی تعیین نشده اند مسدود می شوند ، در حالی که اتصالات خروجی موفقیت آمیز هستند. کل طرح به شرح زیر اجرا می شود:

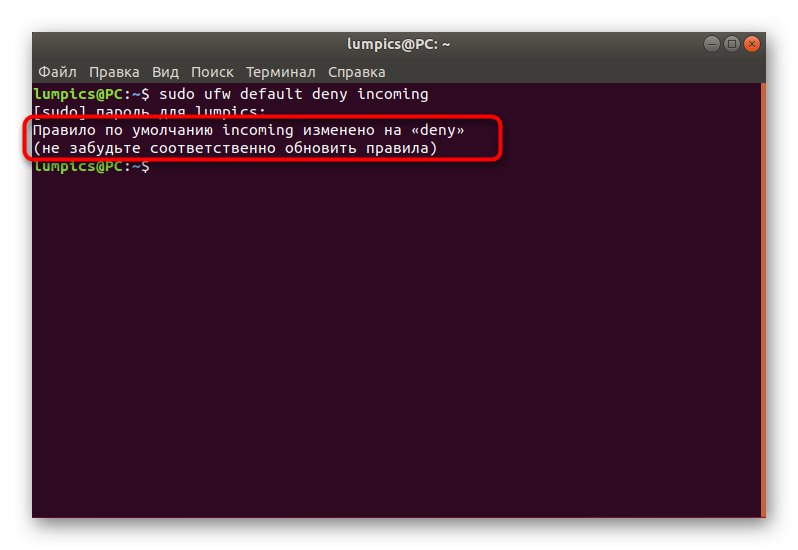

- جلسه جدید کنسول را شروع کرده و دستور را وارد کنید

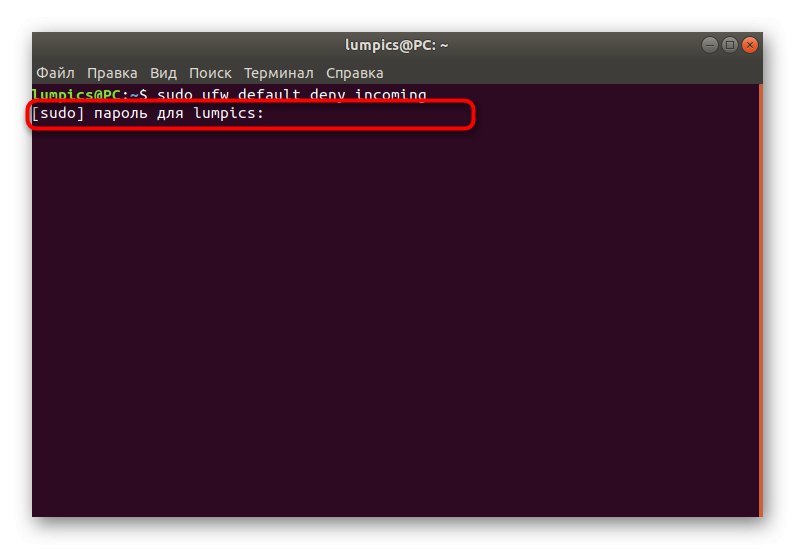

sudo ufw به طور پیش فرض ورودی را رد می کند... با فشار دادن کلید آن را فعال کنید وارد... اگر قبلاً با قوانین نحوی فوق آشنا شده اید ، می دانید که این به معنای مسدود کردن کلیه اتصالات ورودی است. - شما باید رمز ورود کاربر فوق العاده را وارد کنید. هر وقت جلسه کنسول جدیدی را شروع می کنید ، آن را مشخص خواهید کرد.

- پس از اعمال دستور ، به شما اعلام می شود که قانون پیش فرض اعمال شده است.

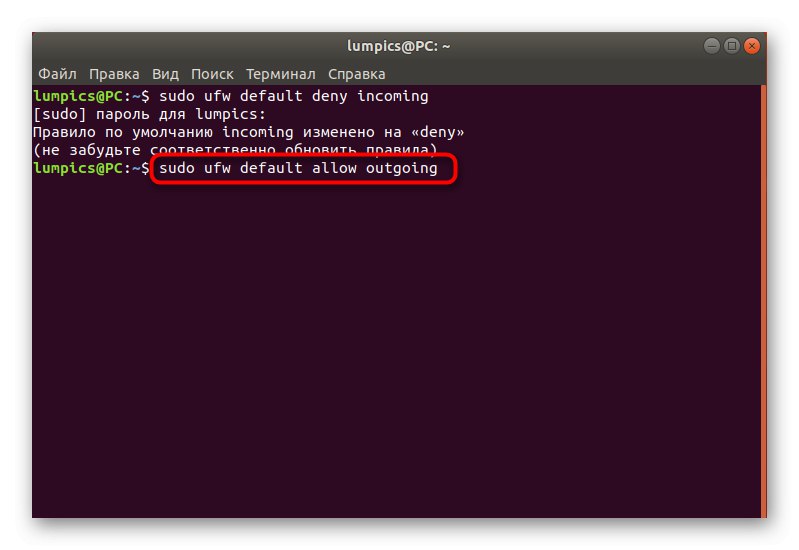

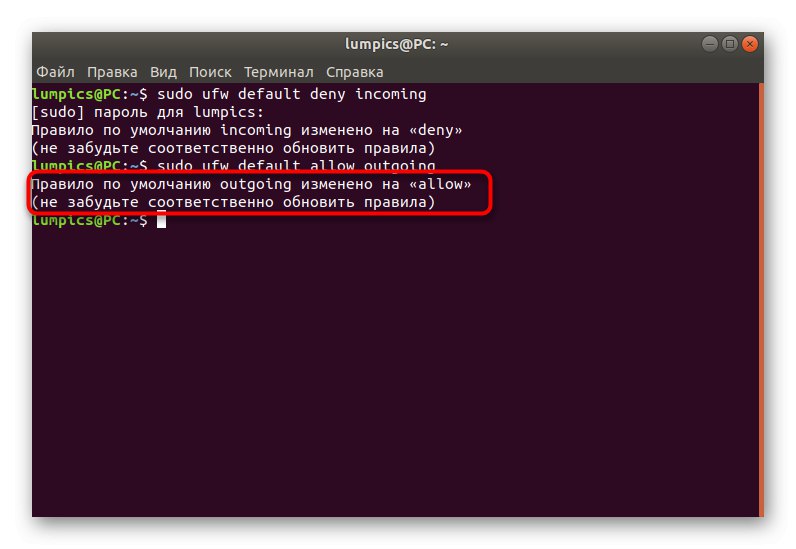

- بر این اساس ، شما باید یک دستور دوم تنظیم کنید که اجازه اتصال های خروجی را بدهد. به نظر می رسد به این شکل است:

sudo ufw به طور پیش فرض اجازه خروج می دهد. - یک بار دیگر ، پیامی مبنی بر اعمال این قانون ظاهر می شود.

اکنون لازم نیست نگران باشید که تلاش های ناشناخته اتصال ورودی موفقیت آمیز باشد و کسی بتواند به شبکه شما دسترسی پیدا کند. اگر نمی خواهید کاملاً تمام تلاش های ورودی ورودی را مسدود کنید ، با مطالعه دقیق مرحله بعدی ، از قانون فوق صرف نظر کنید و اقدام به ایجاد خود کنید.

مرحله 4: قوانین فایروال خود را اضافه کنید

قوانین فایروال اصلی ترین گزینه قابل تنظیم است که کاربران از UFW برای آن استفاده می کنند. با استفاده از ابزار OpenSSH به عنوان مثال ، اکنون مثالی از اجازه دسترسی را در نظر می گیریم و همچنین مسدود کردن پورت ها را فراموش نمی کنیم. ابتدا باید دستورات اضافی نحو را که مسئول اضافه کردن قوانین هستند به خاطر بسپارید:

ufw اجازه سرویس_نام را می دهدufw اجازه پورت می دهدufw اجازه می دهد تا پورت / پروتکل

پس از آن ، می توانید با خیال راحت شروع به ایجاد قوانین مجاز یا انکار کنید. بیایید به ترتیب هر نوع خط مشی را بررسی کنیم.

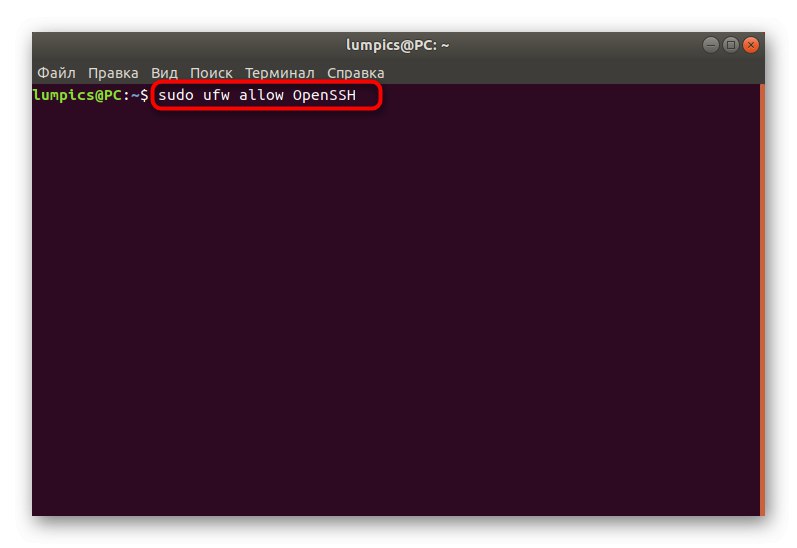

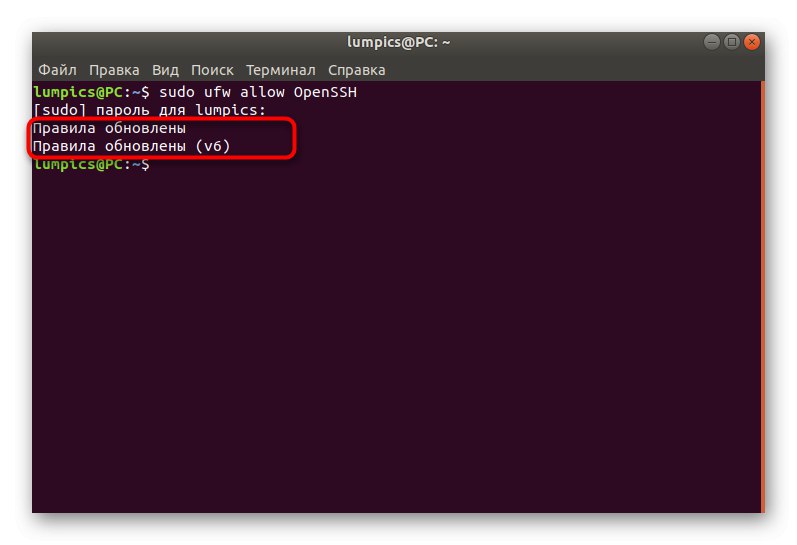

- استفاده کنید

sudo ufw اجازه OpenSSH را می دهدبرای باز کردن دسترسی به درگاه های سرویس. - به شما اطلاع داده می شود که قوانین به روز شده اند.

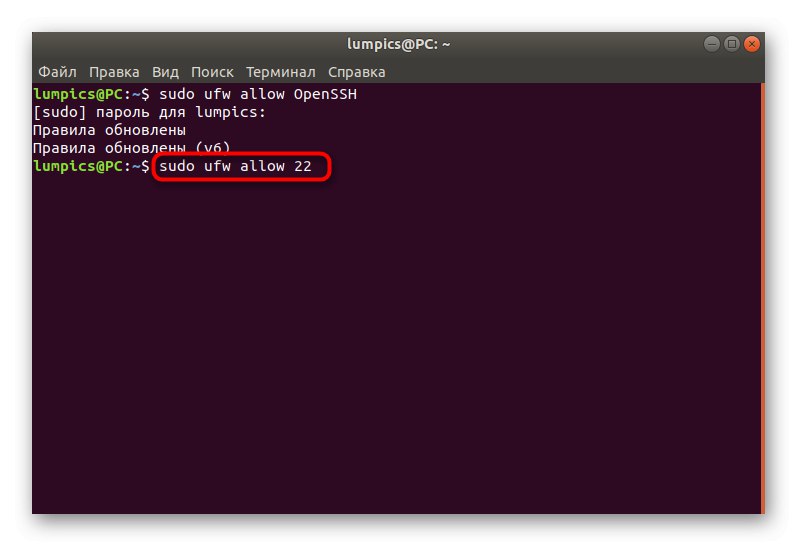

- همچنین می توانید دسترسی را با تعیین یک درگاه ، نه یک نام سرویس ، که به این شکل است باز کنید:

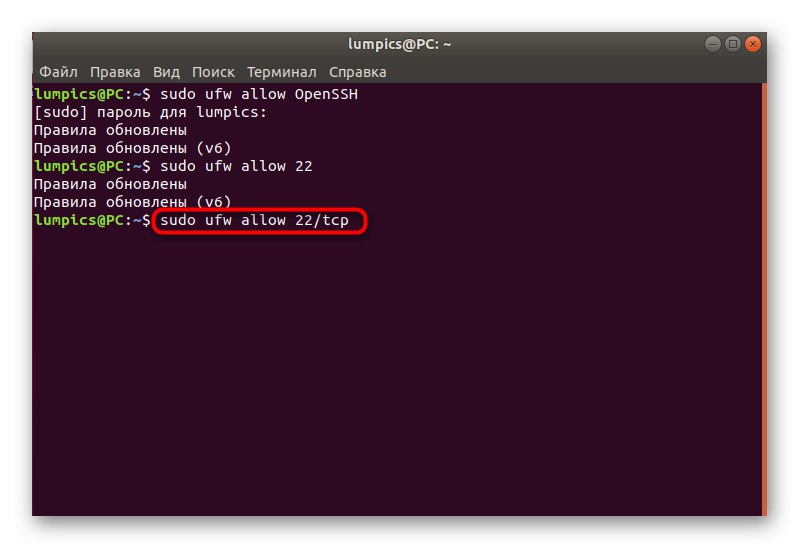

sudo ufw اجازه می دهد 22. - همین امر در مورد پورت / پروتکل نیز اتفاق می افتد -

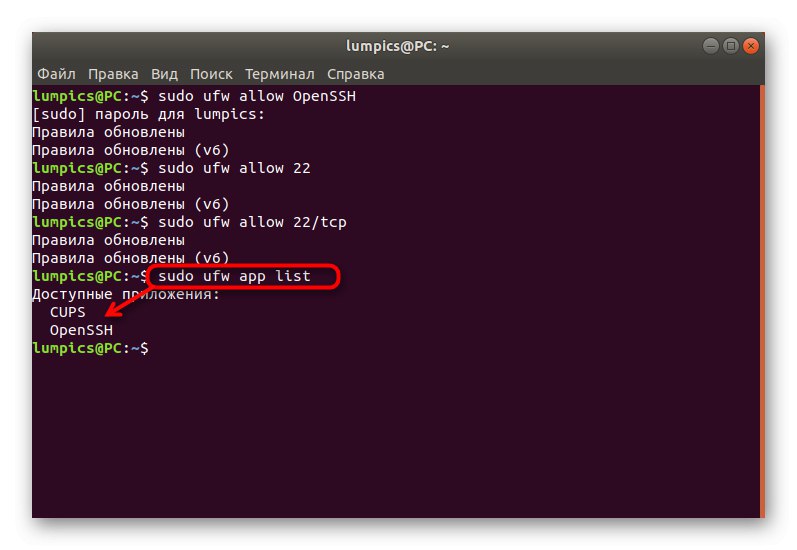

sudo ufw اجازه 22 / tcp را می دهد. - پس از افزودن قوانین ، با وارد کردن لیست برنامه های موجود

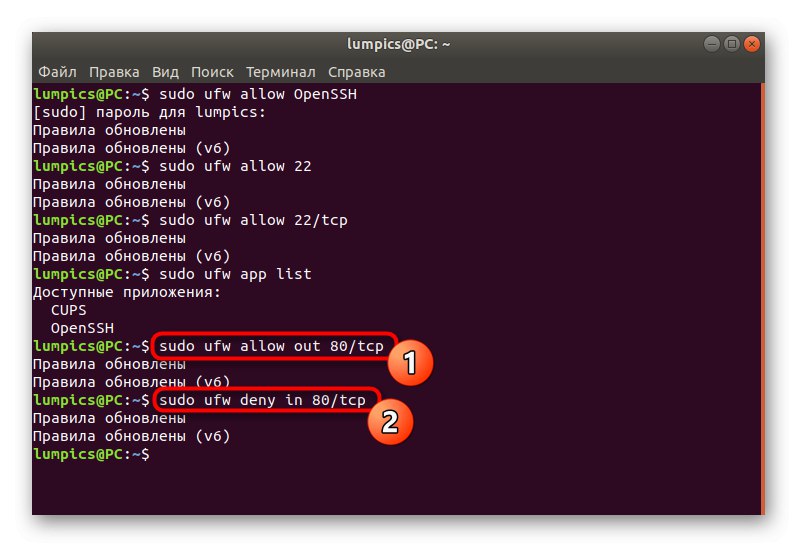

لیست برنامه sudo ufw... اگر همه موارد با موفقیت اعمال شود ، سرویس مورد نیاز در یکی از خطوط زیر نمایش داده می شود. - در مورد اجازه و ممنوعیت انتقال ترافیک در پورت ها ، این کار با وارد کردن نحو انجام می شود

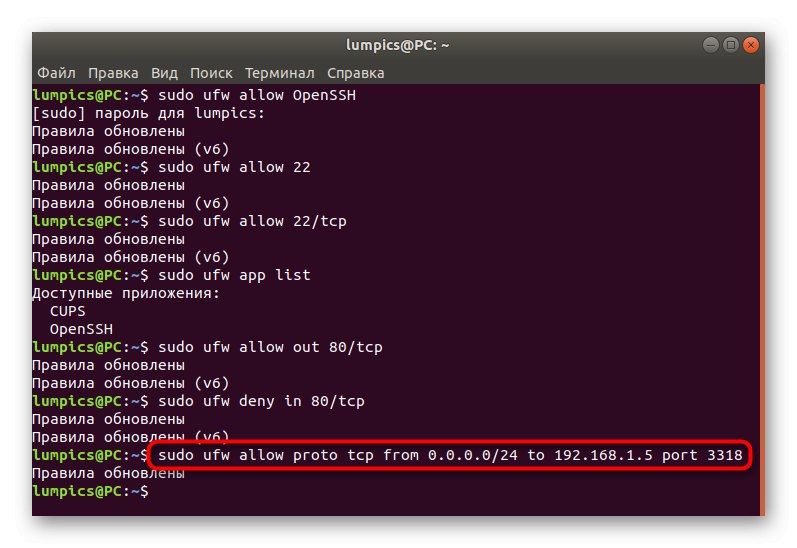

ufw به پورت جهت اجازه می دهد... در تصویر زیر ، نمونه ای از اجازه ترافیک خروجی توسط پورت را مشاهده می کنید (sudo ufw اجازه می دهد 80 / tcp) ، و همچنین یک سیاست منع در همان جهت در مسیر ورودی (sudo ufw انکار در 80 / tcp). - اگر به نمونه ای از افزودن خط مشی با وارد کردن یک نماد نحوی گسترده تر علاقه مند هستید ، از این مثال استفاده کنید

ufw اجازه می دهد تا پروتکل اولیه را از source_ip به destination_ip port destination_port.

مرحله 5: تنظیم قوانین محدود

ما موضوع تنظیم قوانین محدود را به یک مرحله جداگانه منتقل کرده ایم ، زیرا باید در این مورد با جزئیات بیشتری صحبت کنیم. این قانون تعداد آدرسهای IP متصل را به یک پورت محدود می کند. بارزترین کاربرد برای این گزینه محافظت در برابر حملات brute-force است. خط مشی استاندارد به شرح زیر نصب می شود:

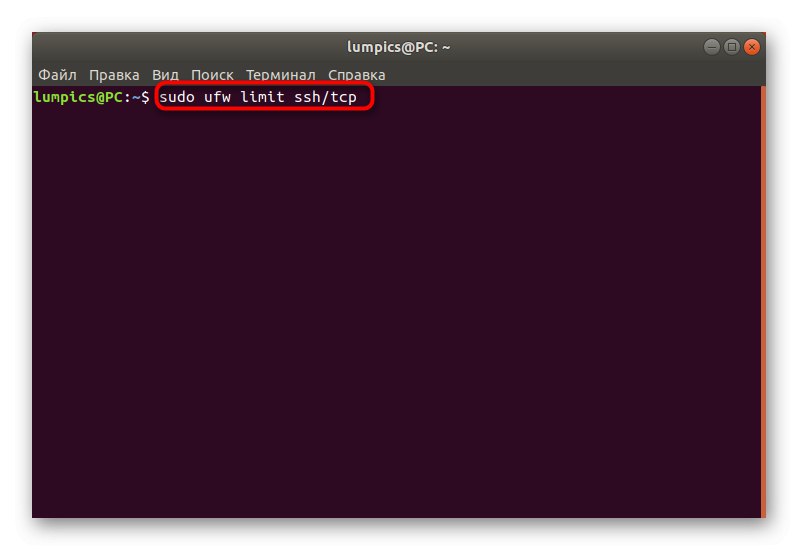

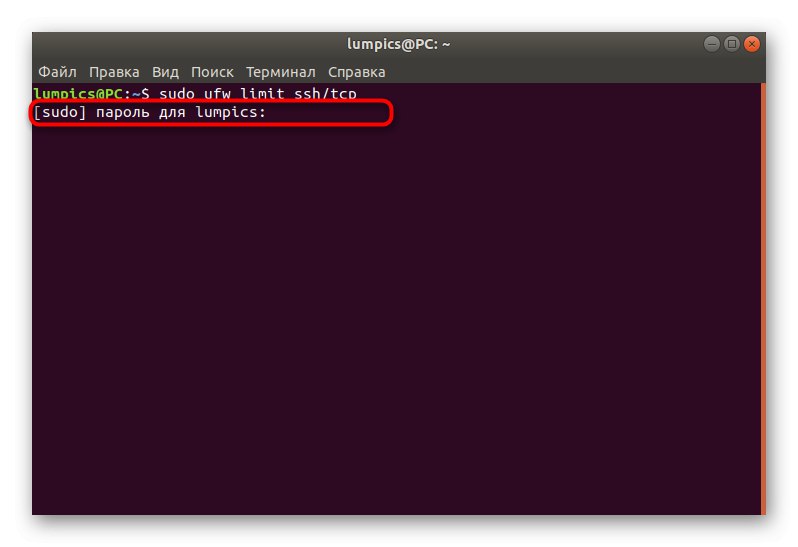

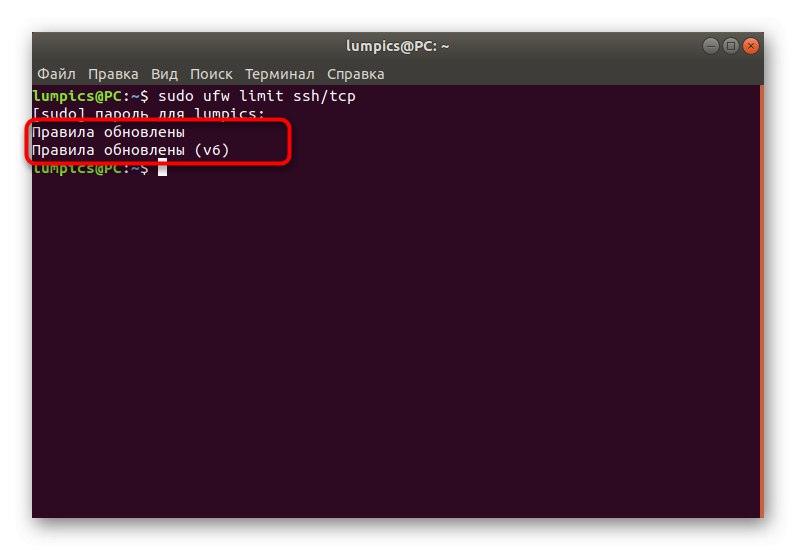

- در کنسول بنویسید

sudo ufw حد ssh / tcpو کلیک کنید وارد. - رمز ورود به سیستم حساب کاربر فوق العاده خود را وارد کنید.

- به شما اطلاع داده می شود که به روزرسانی قوانین با موفقیت انجام شد.

به همین ترتیب ، سیاست های محدودیت برای سایر برنامه ها تنظیم می شود. برای این کار از نام سرویس ، پورت یا پورت / پروتکل استفاده کنید.

مرحله 6: مشاهده وضعیت UFW

گاهی اوقات کاربر نه تنها از نظر فعالیت بلکه قوانین مقرر نیز نیاز به دیدن وضعیت فعلی فایروال دارد. یک دستور جداگانه برای این وجود دارد که قبلاً در مورد آن صحبت کردیم و اکنون آن را با جزئیات بیشتری بررسی خواهیم کرد.

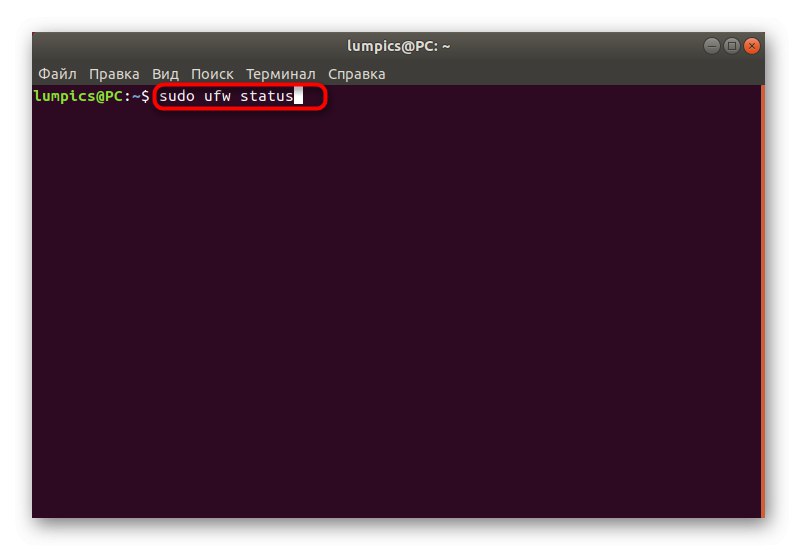

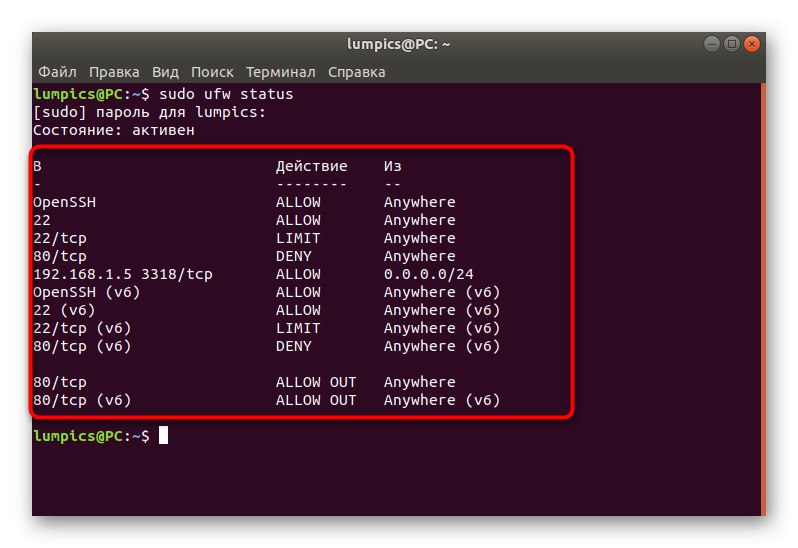

- ثبت نام

وضعیت sudo ufwبرای دریافت اطلاعات استاندارد - تمام خط مشی های نصب شده توسط آدرس ها ، پروتکل ها و نام سرویس ها در خطوط جدید نمایش داده می شوند. اقدامات و دستورالعمل ها در سمت راست نشان داده می شوند.

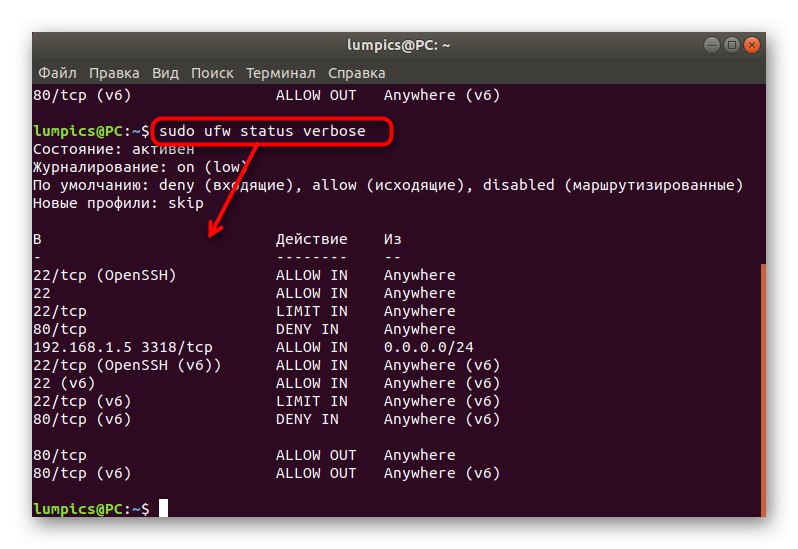

- هنگام استفاده از یک استدلال اضافی ، اطلاعات دقیق تری نمایش داده می شود و دستور تبدیل می شود

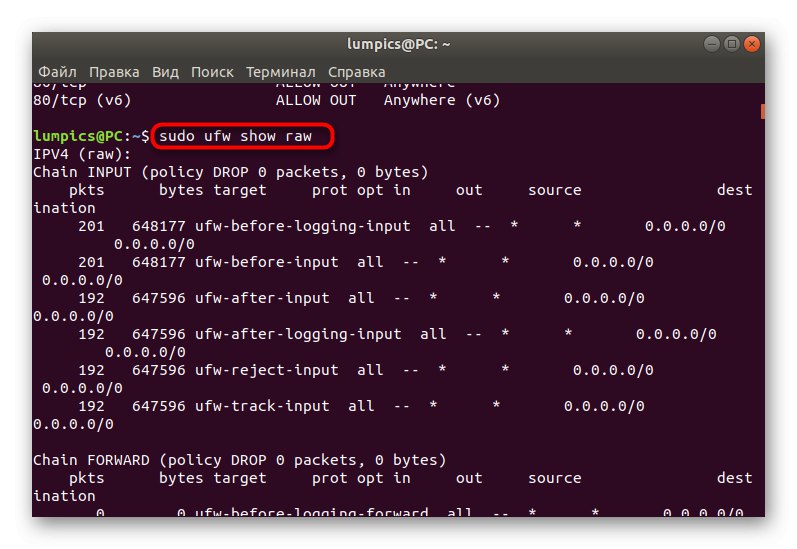

sudo ufw status verbose. - لیستی از تمام قوانین در شکلی که برای کاربران تازه کار قابل درک نیست از طریق نمایش داده می شود

sudo ufw خام نشان می دهد.

گزینه های دیگری وجود دارد که اطلاعات خاصی را در مورد قوانین موجود و وضعیت فایروال نمایش می دهد. بیایید نگاهی سریع به همه آنها بیندازیم:

-

خام- تمام قوانین فعال را با استفاده از قالب ارائه iptables نشان می دهد. -

ساخته شده- فقط شامل قوانینی است که به صورت پیش فرض اضافه شده است. -

قبل از قوانین- خط مشی هایی را که قبل از پذیرش بسته از یک منبع خارجی اجرا می شوند ، نمایش می دهد. -

قوانین کاربر- به ترتیب ، سیاست های اضافه شده توسط کاربر را نشان می دهد. -

قوانین پس از- همان قوانین قبلی ، اما فقط شامل آن قوانینی است که پس از پذیرش بسته ها فعال می شوند. -

قوانین ورود به سیستم- اطلاعات مربوط به رویدادهایی را که در سیاهههای مربوط به آنها نوشته شده است نشان می دهد. -

استماع- برای مشاهده پورت های فعال (گوش دادن) استفاده می شود. -

اضافه- هنگام مشاهده قوانین تازه اضافه شده استفاده می شود.

در زمان نیاز ، می توانید از هر یک از این گزینه ها برای بدست آوردن اطلاعات مورد نظر خود استفاده کنید و از آنها برای اهداف خود استفاده کنید.

مرحله 7: حذف قوانین موجود

برخی از کاربران ، پس از دریافت اطلاعات لازم در مورد قوانین موجود ، می خواهند برخی از آنها را حذف کنند تا ارتباط برقرار کنند یا خط مشی های جدیدی تنظیم کنند. فایروال در نظر گرفته شده به شما امکان می دهد هر لحظه موجود این کار را انجام دهید ، که به صورت زیر انجام می شود:

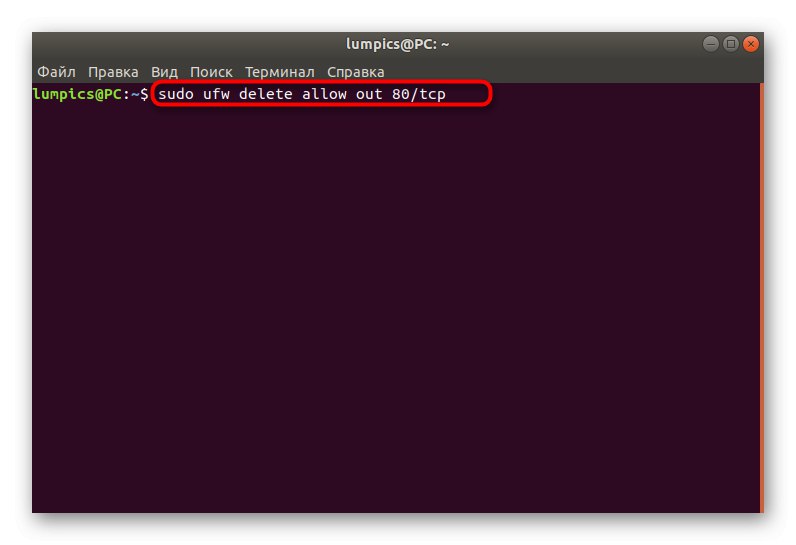

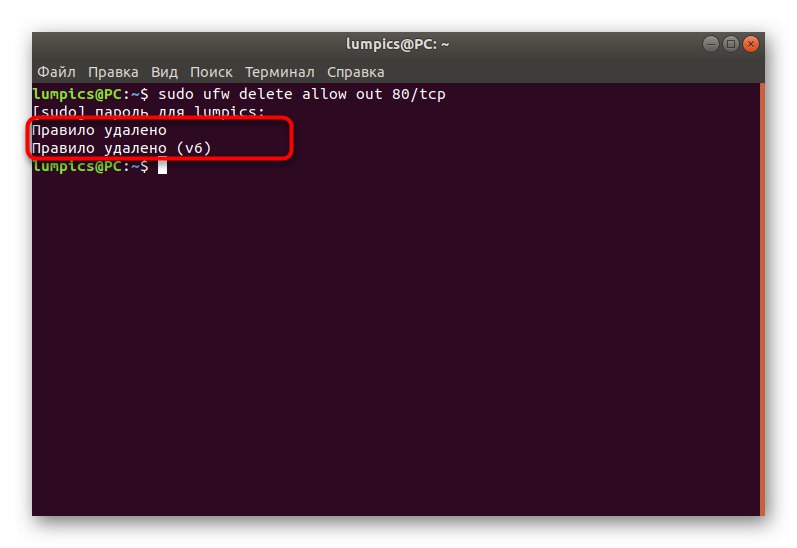

- درج دستور

sudo ufw حذف اجازه 80 / tcp را می دهد... این قانون به طور خودکار قانونی را که باعث ارتباطات خروجی در پورت / پروتکل 80 / tcp می شود ، از بین می برد. - به شما اطلاع داده می شود که خط مشی برای IPv4 و IPv6 با موفقیت حذف شده است.

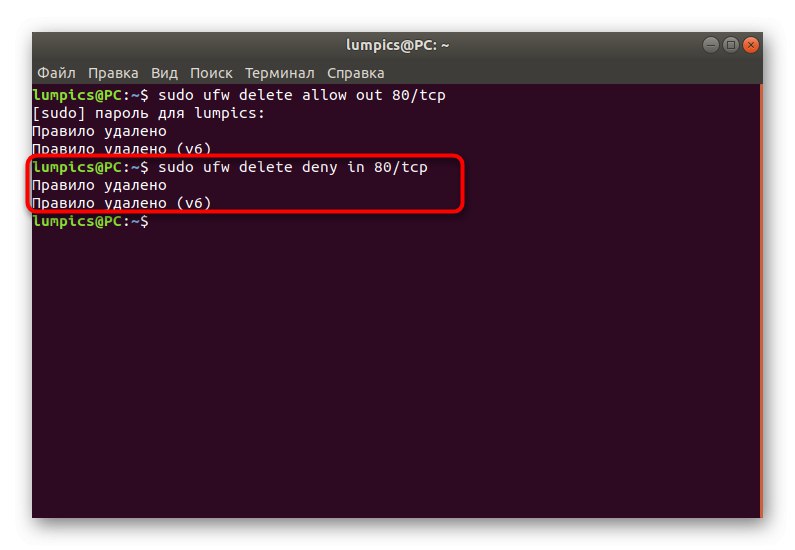

- همین امر در مورد مسدود کردن اتصالات اعمال می شود ، به عنوان مثال ،

sudo ufw حذف انکار در 80 / tcp.

از گزینه های وضعیت مشاهده برای کپی کردن قوانین مورد نیاز و حذف آنها استفاده کنید ، همانطور که در مثال نشان داده شده است.

مرحله 8: ورود به سیستم را فعال کنید

آخرین مرحله مقاله امروز شامل فعال کردن گزینه ای است که به طور خودکار اطلاعات مربوط به رفتار UFW را هر از گاهی در یک فایل جداگانه ذخیره می کند. برای همه کاربران لازم نیست ، اما به شرح زیر استفاده می شود:

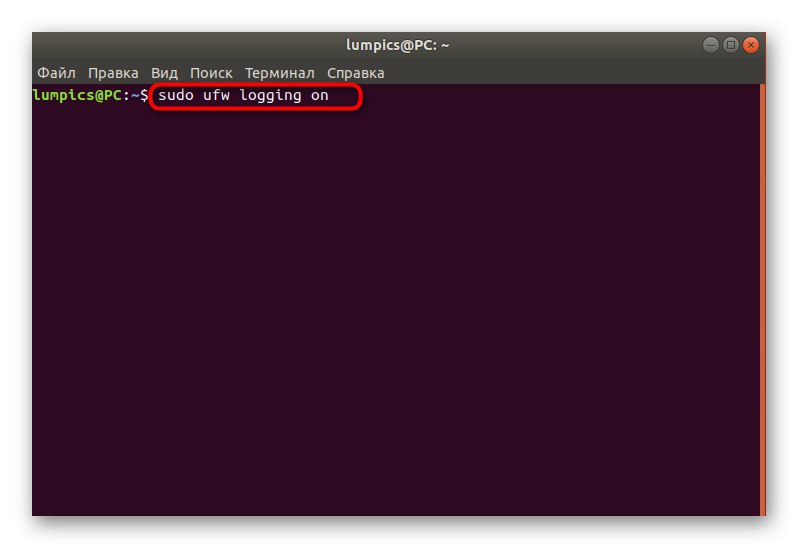

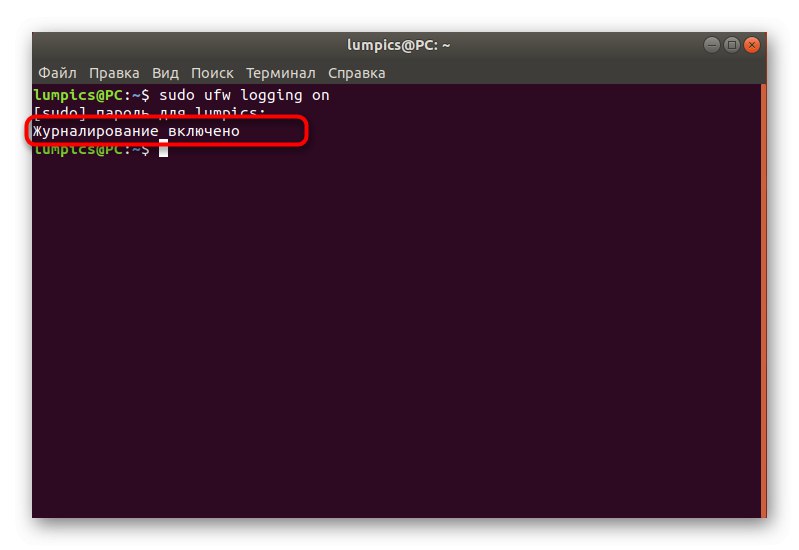

- نوشتن

sudo ufw در حال ورود به سیستمو فشار دهید وارد. - منتظر اطلاع رسانی باشید که اکنون گزارش ذخیره خواهد شد.

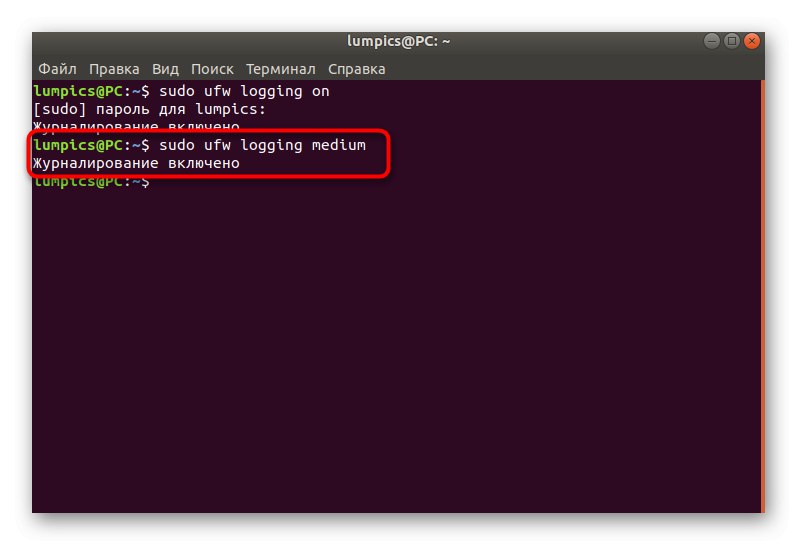

- برای مثال می توانید گزینه دیگری را نیز اعمال کنید

sudo ufw ورود به سیستم... هنوز هست کم (فقط اطلاعات بسته های مسدود شده را ذخیره می کند) و بالا (کلیه اطلاعات را ذخیره می کند). گزارش های میانی بسته های مسدود شده و مجاز را ثبت می کند.

در بالا ، شما هشت مرحله را که برای پیکربندی فایروال UFW در سیستم عامل اوبونتو استفاده می شود ، یاد گرفتید. همانطور که مشاهده می کنید ، این یک فایروال بسیار ساده است که به دلیل سهولت تسلط بر نحو ، حتی برای کاربران تازه کار نیز مناسب خواهد بود. اگر از UFW راضی نیستید هنوز هم می توان جایگزین خوبی برای UFW نامید.