راه اندازی SSH در CentOS 7

SSH (پوسته امن) - یک پروتکل برای ایجاد یک ارتباط رمز شده بین یک سرویس گیرنده و یک سرور. با تشکر از این تکنولوژی، شما می توانید از راه دور کامپیوتر را کنترل کنید. تعامل با این ابزار در ترمینال رخ می دهد و به طور پیش فرض به سیستم عامل CentOS 7 اضافه می شود. بنابراین، امروز ما می خواهیم جزئیات روش استاندارد پیکربندی را بررسی کنیم که برای هر کسی که با SSH کار می کند، مفید خواهد بود.

محتوا

پیکربندی SSH در CentOS 7

فرایند پیکربندی برای هر یک از مدیران سیستم شخصی است، اما هنوز تعداد کمی از موارد برای همه کاربران مفید است. در این مقاله، ما نه تنها درباره جزء سرور، بلکه در مورد مولفه ی مشتری، و نیز نشان می دهیم که دستگاه یک عمل خاص را انجام می دهد.

نصب اجزا و شروع سرور

قبلا گفته ایم که SSH به طور پیش فرض به لیست کتابخانه های سیستم CentOS 7 اضافه می شود، اما بعضی اوقات به دلایلی اجزای لازم در رایانه وجود ندارد. در این مورد، آنها نیاز به اضافه کردن، و سپس فعال کردن سرور.

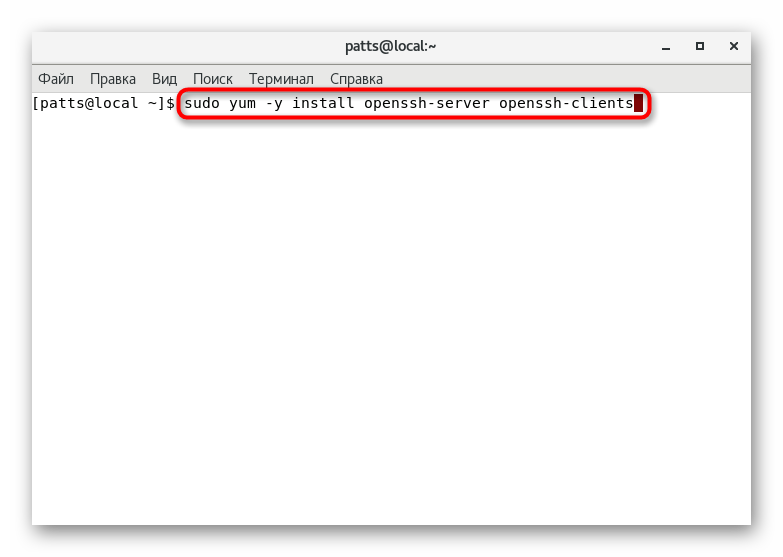

- باز کردن ترمینال و نوشتن

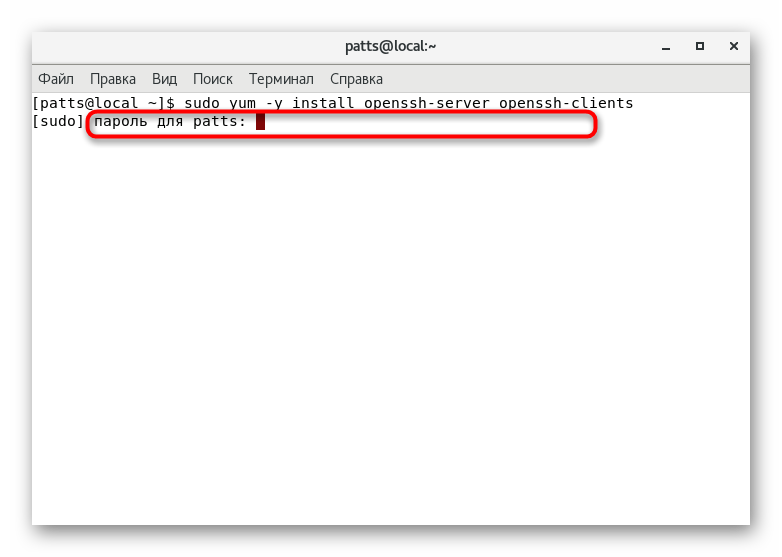

sudo yum -y install openssh-server openssh-clientsدستور وجود دارد. - با وارد کردن گذرواژه حساب کاربری کاربر را تأیید کنید. توجه داشته باشید که کاراکترهای وارد شده به این شیوه در رشته نمایش داده نمی شوند.

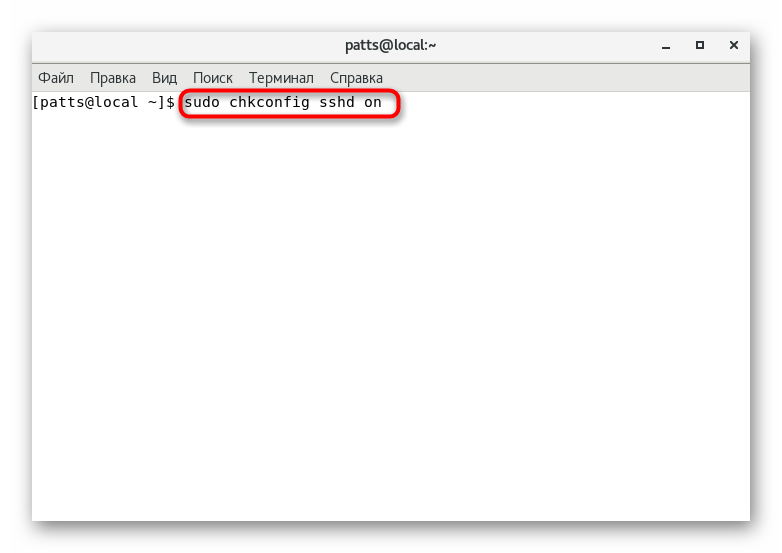

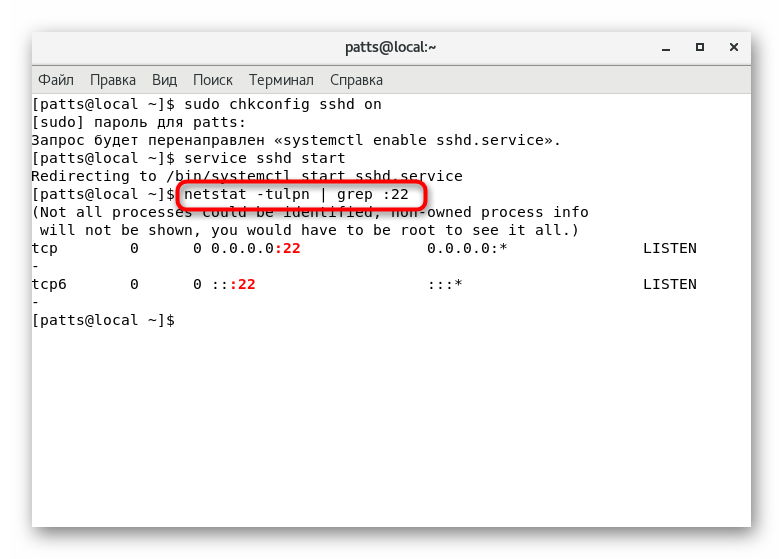

- با استفاده از

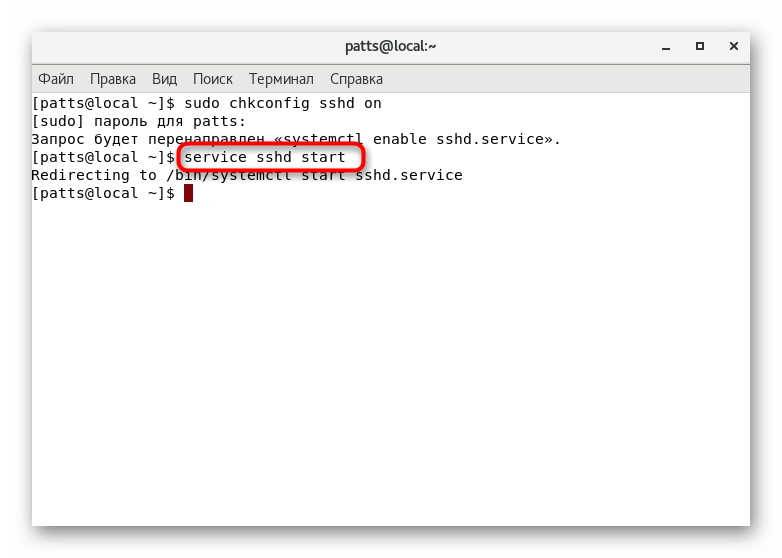

sudo chkconfig sshd onیک بررسی پیکربندی انجام دهید. - سپس سرویس SSH خود را شروع کنید، مشخص کنید که

service sshd start. - فقط برای تأیید اینکه پورت پیش فرض باز است، باقی می ماند. برای انجام این کار از

netstat -tulpn | grep :22netstat -tulpn | grep :22.

پس از اتمام کامل دستورالعمل فوق، می توانید با ایمن به ابتدای تنظیمات حرکت کنید. ما می خواهیم توجه شما را به این واقعیت جلب کنیم که لازم است خواندن اعلان های نشان داده شده روی صفحه در هنگام فعال شدن دستورات. آنها ممکن است وقوع خطاهای خاصی را نشان دهند. اصلاح موقتی تمام مشکلات کمک خواهد کرد تا از مشکلات بیشتر جلوگیری شود.

ویرایش فایل پیکربندی

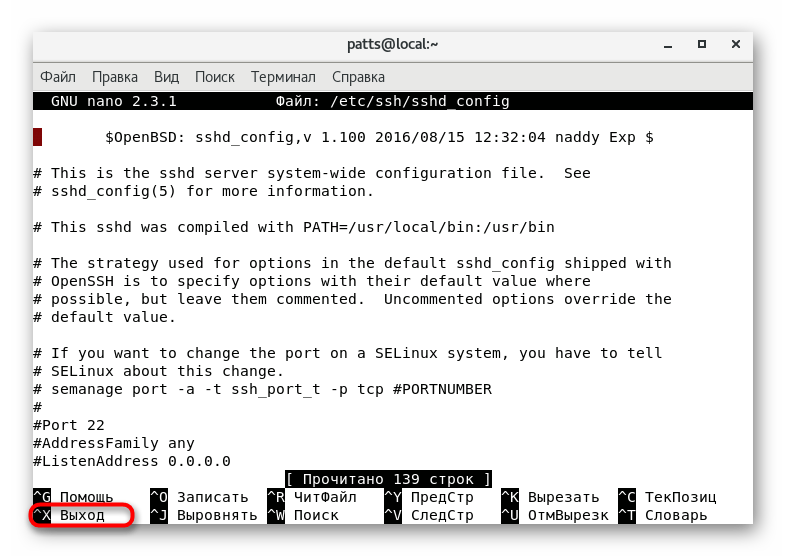

البته، فایل پیکربندی فقط در اختیار مدیر سیستم ویرایش می شود. با این حال، ما می خواهیم نشان دهیم که چگونه آن را در یک ویرایشگر متن اجرا کنیم و مواردی که باید آن را اولویت بندی کنیم.

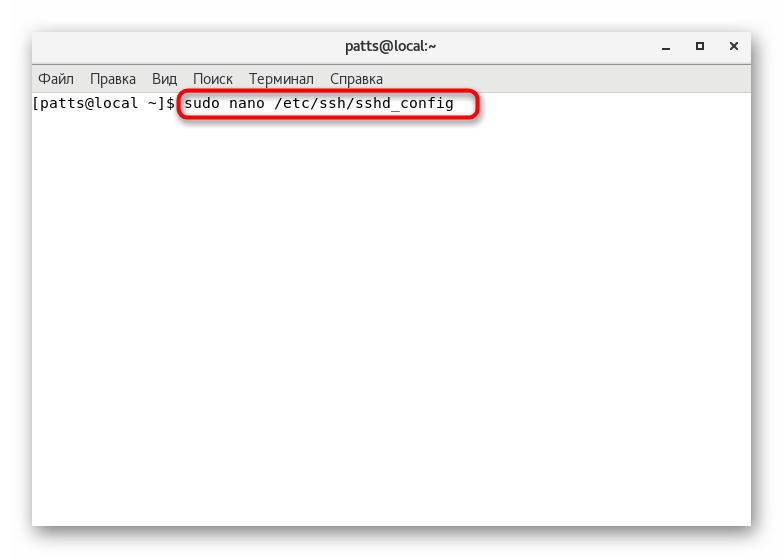

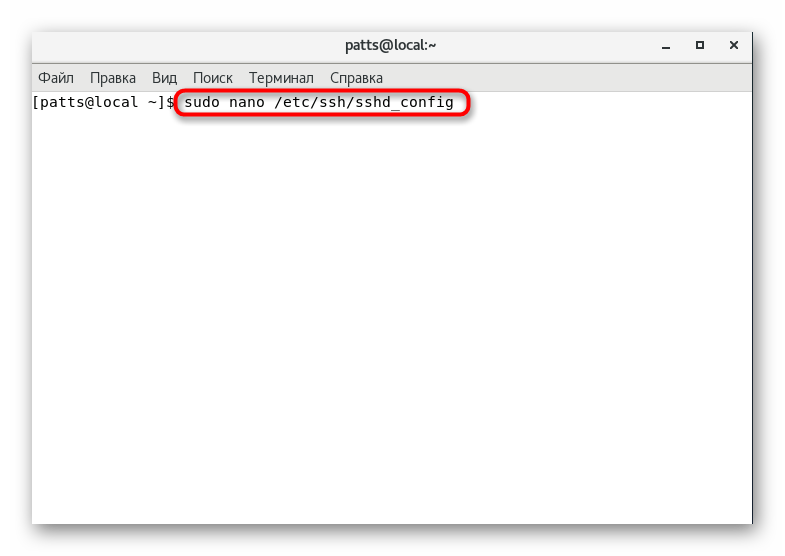

- توصیه می کنیم از ویرایشگر nano استفاده کنید که می تواند با استفاده از دستور

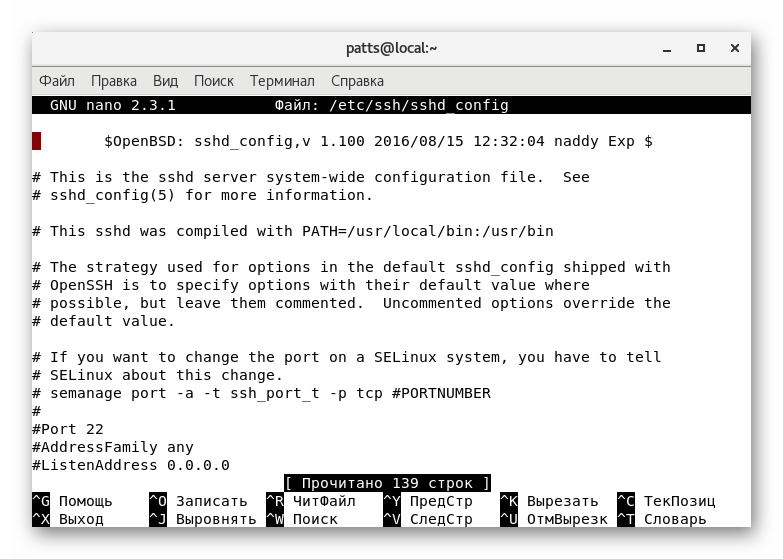

sudo yum install nano. وقتی نصب کامل است، فایل پیکربندی را از طریقsudo nano /etc/ssh/sshd_config. - شما با تمام گزینه های موجود آشنا خواهید شد. بعضی از آنها علامت گذاری شده اند، یعنی علامت # در مقابل پارامتر وجود دارد. بر این اساس، از بین بردن این نماد، پارامتر را رد کنید و معتبر خواهد بود. شما می توانید پورت استاندارد را با تغییر مقدار رشته "پورت" به هر جای دیگر تغییر دهید. علاوه بر این، توصیه می شود که پروتکل دوم را با استفاده از "پروتکل 2" نصب کنید . سپس سطح امنیتی افزایش خواهد یافت.

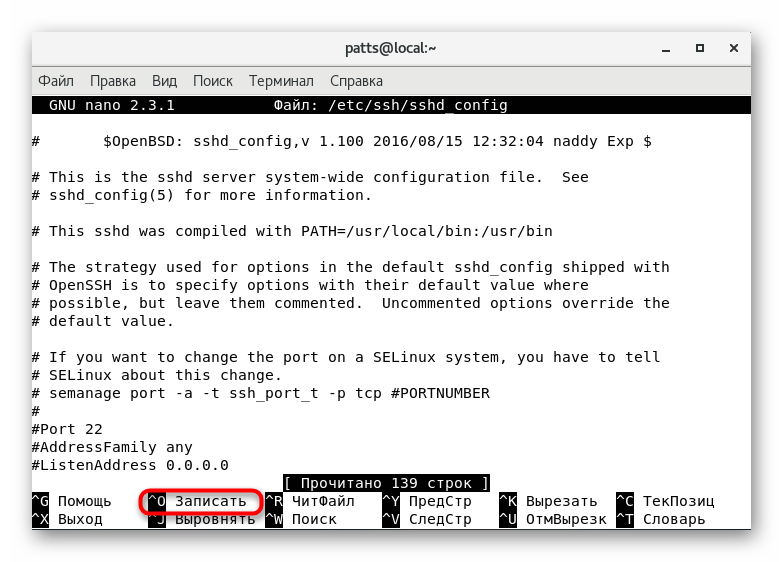

- این و پارامترهای دیگر فقط با تنظیم اولویت مدیر تغییر می کنند. اطلاعات دقیق در مورد هر یک از آنها را می توان در اسناد SSH رسمی یافت. وقتی ویرایش انجام شد، تغییرات را با فشار دادن کلید Ctrl + O ذخیره کنید .

- از Ctrl + X برای خروج از ویرایشگر استفاده کنید.

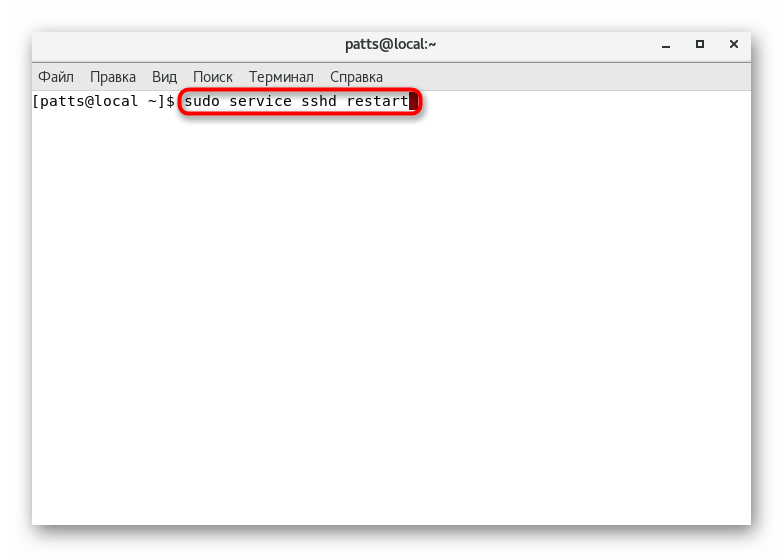

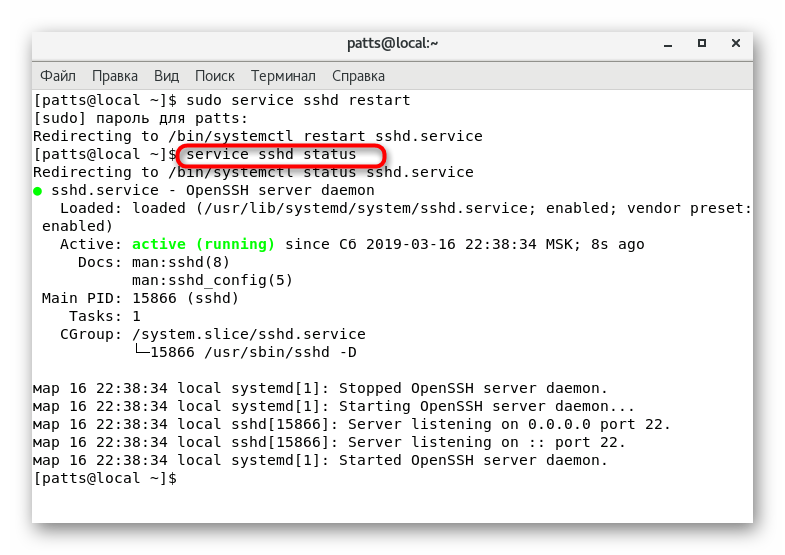

- سرویس را از طریق

sudo service sshd restartتا تغییرات اعمال شوند. - سپس می توانید وضعیت SSH را برای اطمینان از کارکرد آن از

service sshd status.

ویرایش پرونده پیکربندی بسیاری از پارامترها را تغییر می دهد، اما فرایند اصلی - اضافه کردن و پیکربندی کلید ها - با استفاده از دستورات خاص انجام می شود، که ما می خواهیم در مورد بیشتر صحبت کنیم.

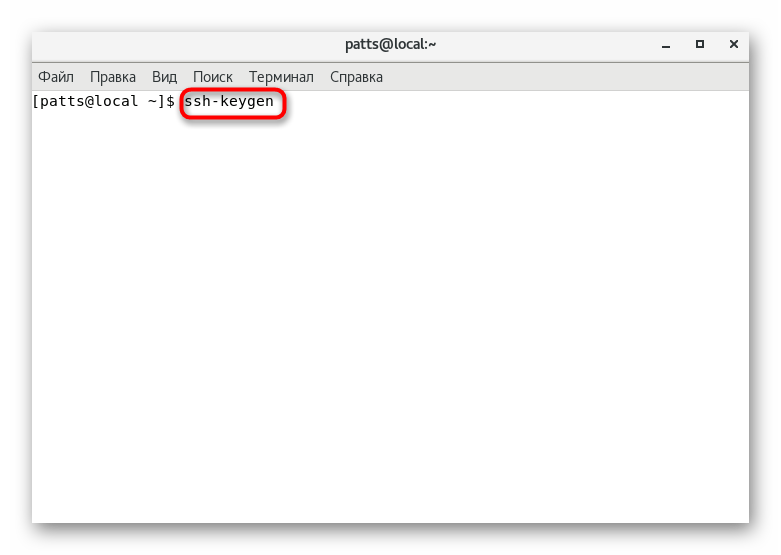

ایجاد یک جفت کلید RSA

الگوریتم رمزنگاری RSA (مخفف نام Rivest، Shamir و Adleman) توسط سرویس SSH برای ایجاد یک جفت کلیدی استفاده می شود. این عمل به شما امکان می دهد تا هنگام اتصال اتصالات، مشتری و سرور را به حداکثر امن کنید. شما باید از هر دو زنجیر برای ایجاد یک جفت کلید استفاده کنید.

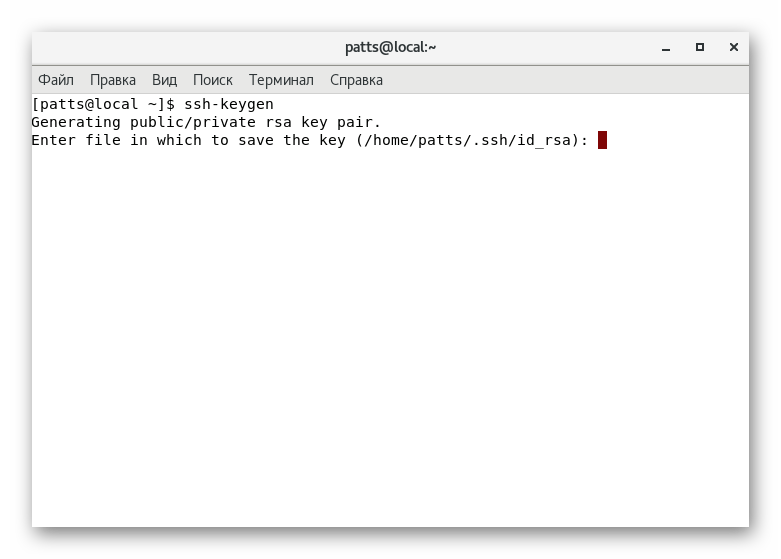

- ابتدا به رایانه مشتری بروید و در کنسول تایپ کنید

ssh-keygen. - پس از فعال سازی، یک خط جدید ظاهر خواهد شد، از شما خواسته خواهد شد که مسیر را برای ذخیره کلید تعیین کنید. اگر می خواهید محل پیش فرض را ترک کنید، هیچ چیز وارد نکنید، اما فقط کلید Enter را فشار دهید.

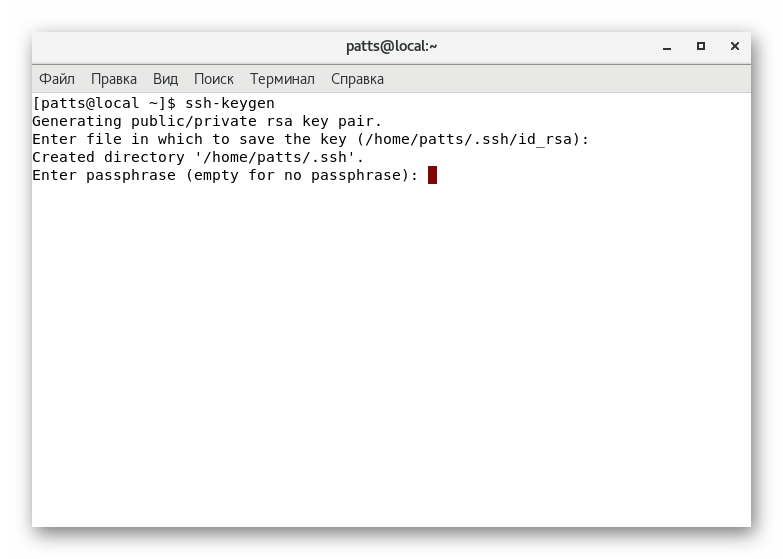

- بعد یک کلمه عبور ایجاد شده است. این امنیت از دسترسی غیر مجاز به سیستم فراهم می کند. پس از ایجاد یک رمز عبور، باید آن را تکرار کنید.

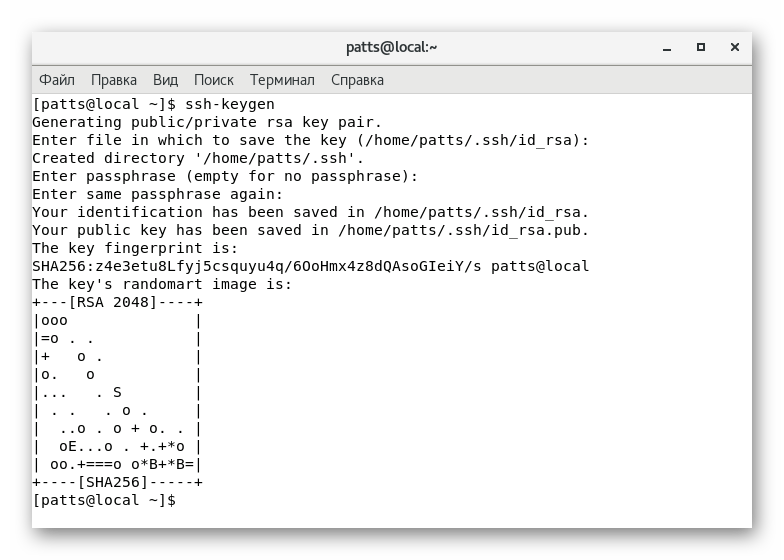

- این روش تولید را کامل می کند. در صفحه شما کلید خود و تصادفی تصادفی که به آن اختصاص داده شده است را مشاهده خواهید کرد.

پس از اتمام موفقیت آمیز دستورالعمل فوق، کلیدهای عمومی و خصوصی ظاهر می شوند که برای تأیید هویت با سرور در آینده مورد استفاده قرار می گیرد. با این حال، برای انجام این کار، کلید باید به سرور منتقل شود و ورود رمز عبور را غیرفعال کند.

کپی کلید عمومی به سرور

همانطور که در بالا ذکر شد، کپی کلید ضروری است برای احراز هویت بدون رمز عبور. برای انجام چنین اقدام می تواند یکی از سه راه باشد، که هر کدام در شرایط خاص مطلوب خواهند بود. بیایید همه آنها را به ترتیب در نظر بگیریم.

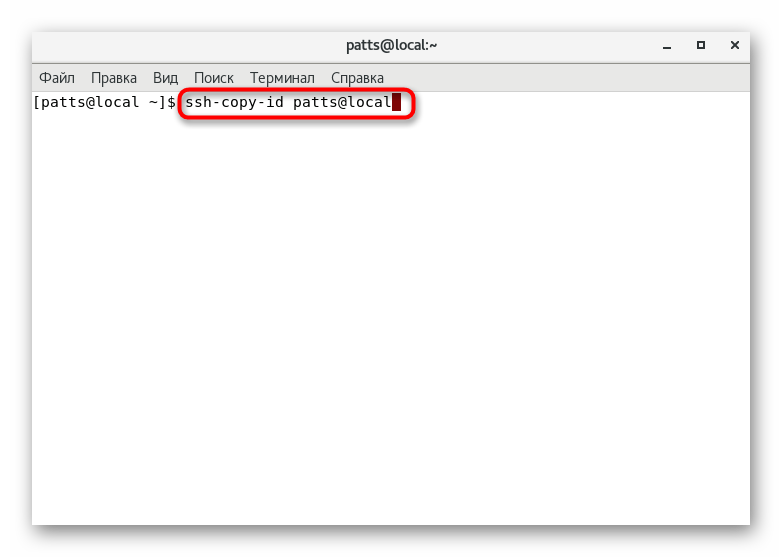

ابزار Ssh-copy-id

کپی کردن کلید عمومی از طریق ابزار ssh-copy-id ساده ترین روش است. با این حال، این تنها مناسب است اگر این ابزار بسیار در کامپیوتر وجود دارد. شما باید فقط یک دستور ssh-copy-id username@remote_host ، جایی که username @ remote_host نام کاربری و میزبان سرور از راه دور است.

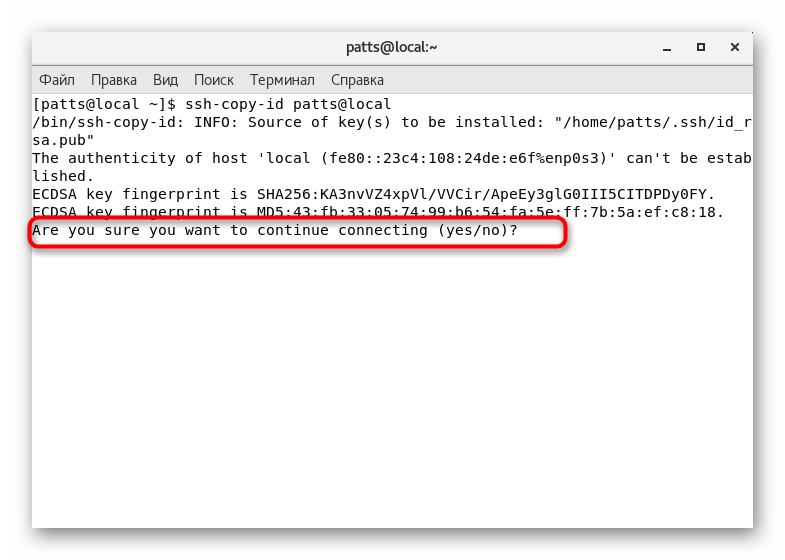

اگر اتصال برای اولین بار ساخته شده است، بر روی صفحه نمایش یک پیام از یک طبیعت مشابه را ببینید:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

این بدان معنی است که سرور در فهرست منابع قابل اعتماد نیست و از شما خواسته خواهد شد که آیا ارزش اتصال بیشتر باشد. گزینه yes انتخاب کنید.

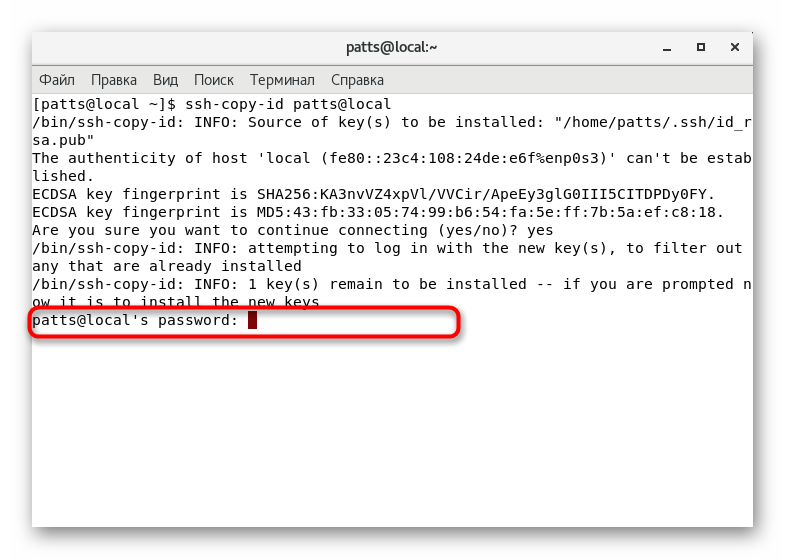

فقط برای وارد کردن گذرواژه برای حساب سرور باقی مانده است، و روش کپی از طریق ابزار فوق با موفقیت به پایان خواهد رسید.

کپی کلید عمومی بیش از SSH

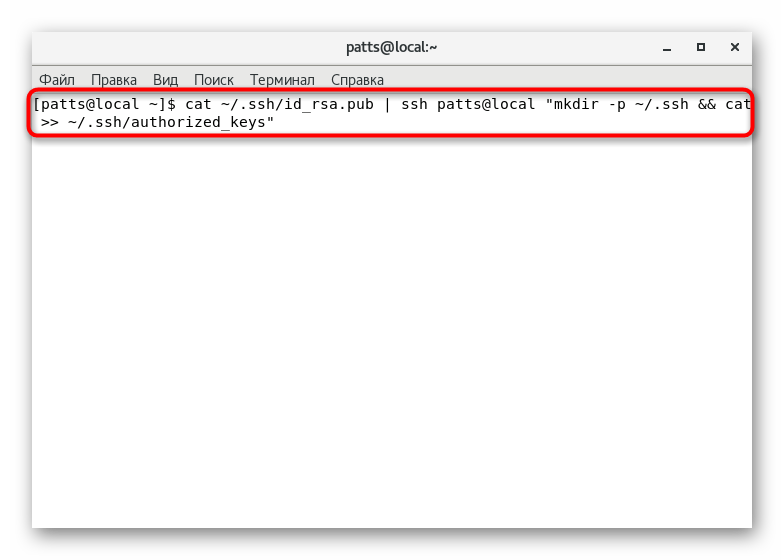

در غیاب ابزار ssh copy-id توصیه می کنیم از ویژگی های استاندارد ابزار SSH استفاده کنید، البته اگر به حساب سرور دسترسی دارید. تخلیه کلید ها از طریق یک اتصال منظم انجام می شود، یعنی:

- دستور گربه اجازه می دهد تا شما را به خواندن و بلافاصله کلید را به یک فایل در کامپیوتر سرور اضافه کنید. برای انجام این کار، فقط

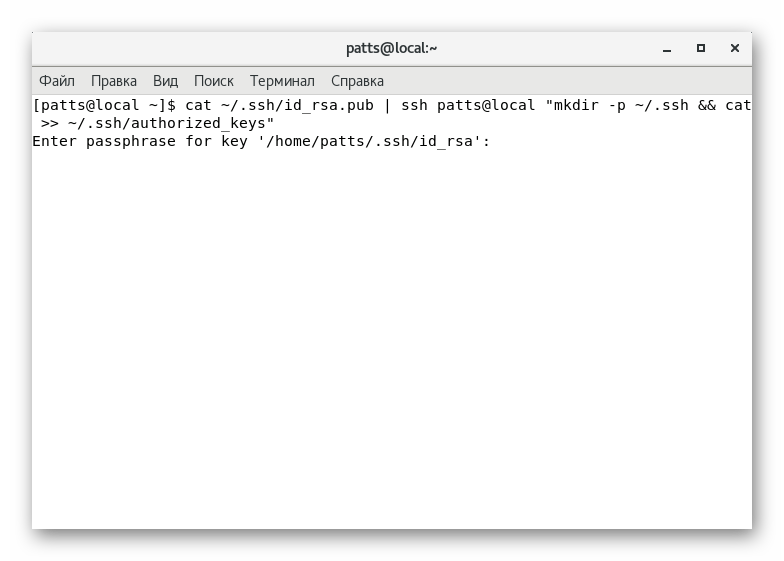

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"تایپ کنیدcat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"، که در آن username @ remote_host نام حساب و میزبان کامپیوتر از راه دور است. توجه داشته باشید که گزینه >> کلید را به انتهای فایل اضافه می کند و به طور کامل آن را بازنویسی نخواهد کرد. بنابراین کلید های قبلا وارد شده نیز ذخیره می شوند. - برای اتصال، یک عبارت عبور وارد کنید

- فراموش نکنید که سرور را از طریق

sudo service sshd restartتا لیست های کلید به روز شود.

کپی دستی از کلید عمومی

گاهی اوقات شرایطی وجود دارد که استفاده از ابزار ssh-copy-id غیرممکن است و همچنین دسترسی به رمز عبور وجود ندارد. سپس کپی به صورت دستی انجام می شود.

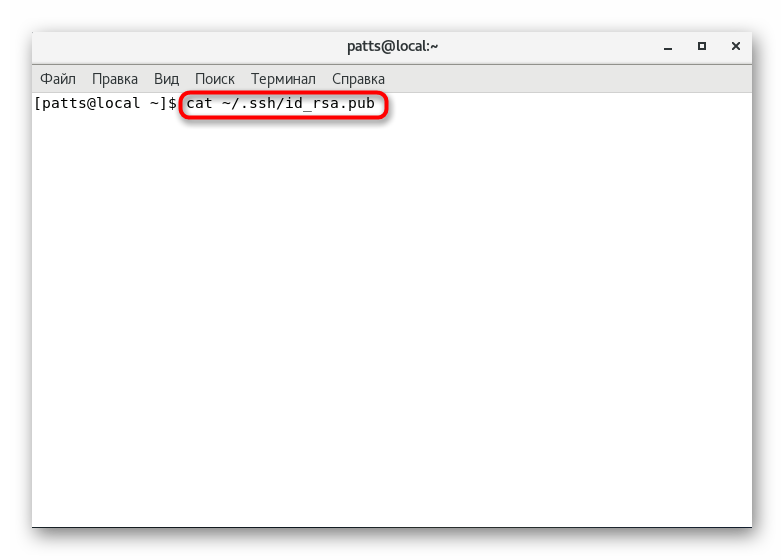

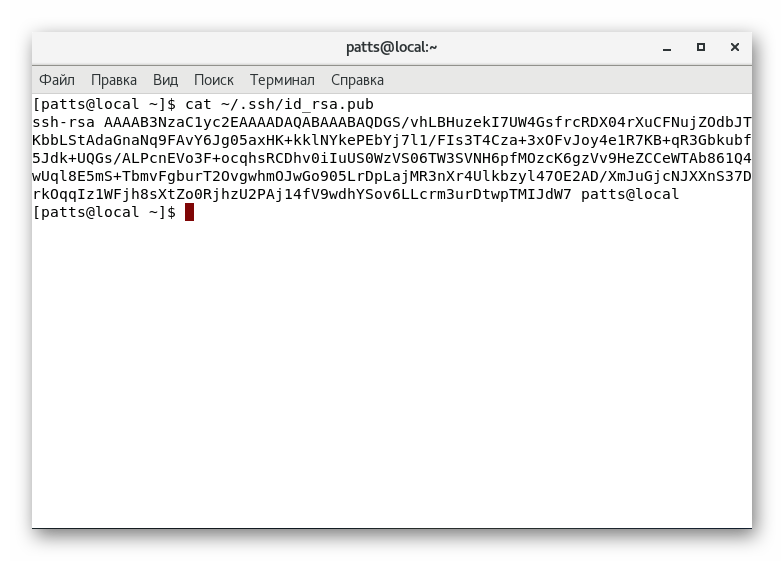

- ابتدا این کلید را از طریق دستور گربه آشنا با تایپ

cat ~/.ssh/id_rsa.pubدر کنسول پیدا کنید. - محتوای آن را به یک فایل جداگانه کپی کنید.

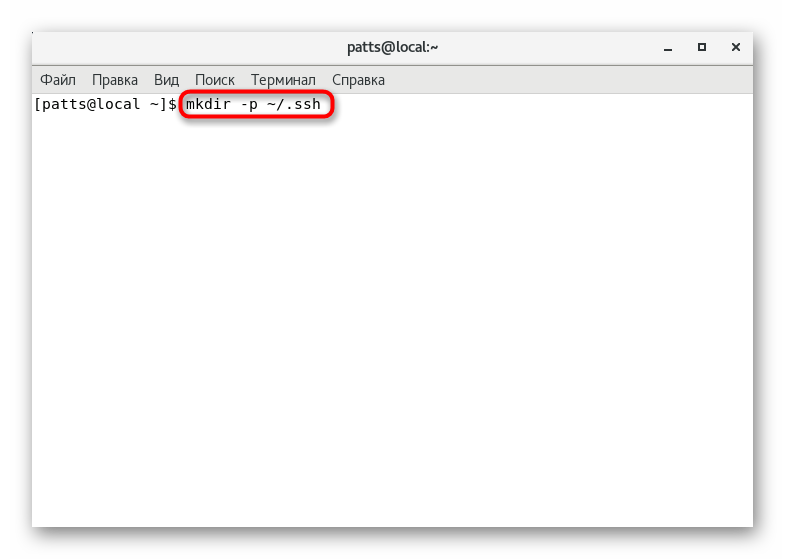

- با استفاده از هر روش مناسب به یک کامپیوتر از راه دور متصل شوید و دایرکتوری

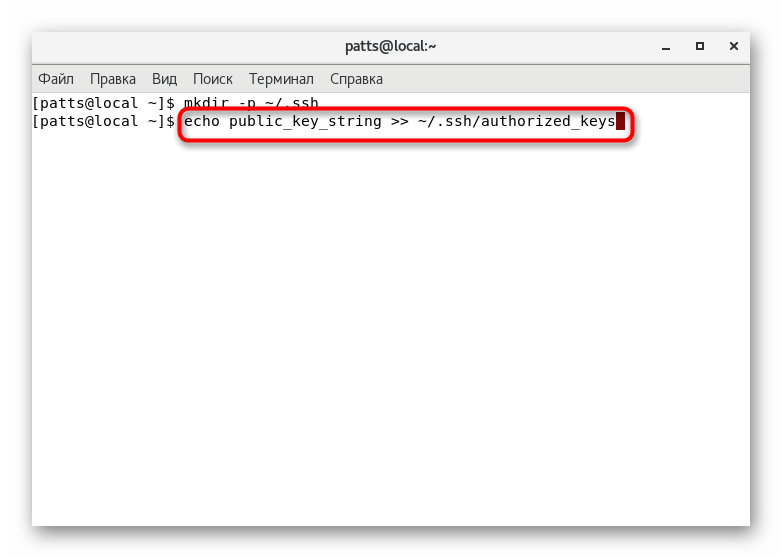

mkdir -p ~/.ssh. اگر پوشه در حال حاضر وجود داشته باشد، دستور هیچ کاری انجام نخواهد داد. - فقط برای وارد کردن داده ها به پرونده "authorized_keys" باقی مانده است. فرمان

echo public_key_string >> ~/.ssh/authorized_keysکلید را به فایل اضافه می کند و یا برای اولین بار فایل را در صورت عدم وجود آن ایجاد می کند. به جای "public_key_string"، شما باید رشته قبلا به دست آمده با کلید وارد کنید.

این روند کپی کلید را با موفقیت انجام می دهد. به همین دلیل، احراز هویت سرور با وارد کردن ssh username@remote_host . با این حال، شما می توانید از طریق یک رمز عبور متصل شوید که امنیت آن را کاهش می دهد.

غیرفعال کردن رمز عبور احراز هویت

غیر فعال کردن توانایی ورود به سیستم با یک رمز عبور، دور زدن کلید، باعث می شود که چنین اتصال از راه دور کمتر امن باشد. بنابراین، توصیه می شود این ویژگی را غیرفعال کنید تا از ورودکنندگان از تأیید هویت غیر مجاز جلوگیری شود.

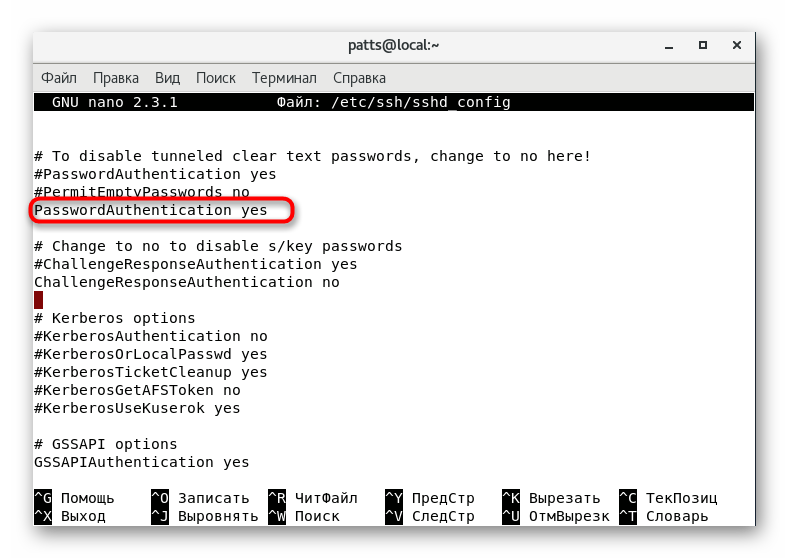

- در سرور از راه دور، فایل پیکربندی SSH را از طریق

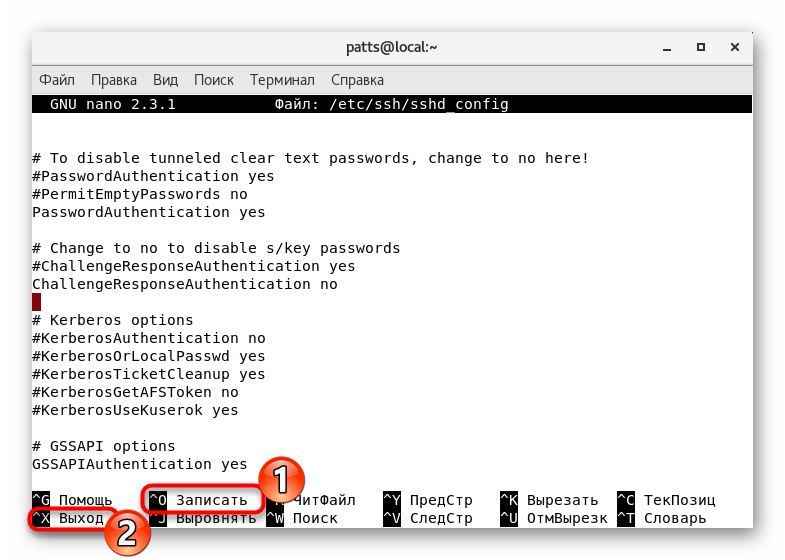

sudo nano /etc/ssh/sshd_config. - پارامتر PasswordAuthentication را پیدا کنید و مقدار را به

noتغییر دهید. - تغییرات را ذخیره کنید و کار را در یک ویرایشگر متن کامل کنید.

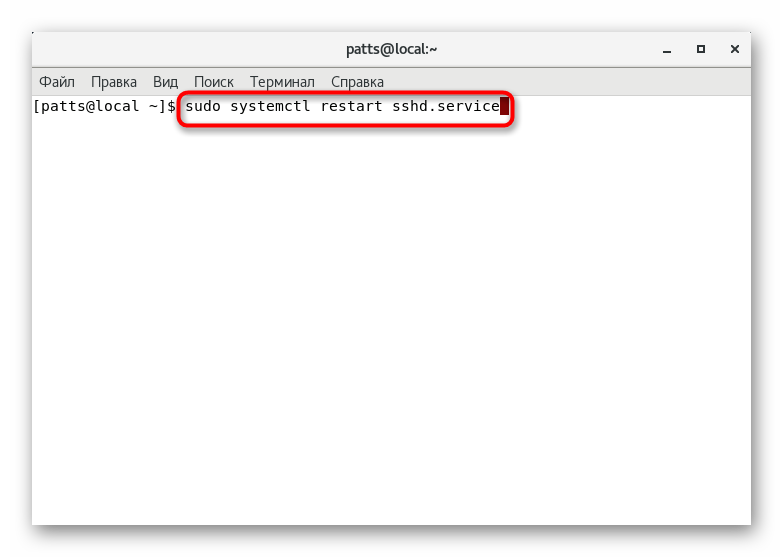

- پارامتر جدید فقط بعد از

sudo systemctl restart sshd.service.

این مقاله، که در آن شما به نقاط پیکربندی اولیه پروتکل SSH معرفی شد، به پایان می رسد. ما به شدت توصیه می کنیم محتویات خروجی را پس از فعال کردن دستورات بررسی کنید، زیرا گاهی اوقات توصیف خطاها وجود دارد. به دنبال راه حل خود در اسناد رسمی این ابزار یا توزیع CentOS هستید.